This is the Linux app named myAuxiliary.rb whose latest release can be downloaded as my-auxiliary.tar.gz. It can be run online in the free hosting provider OnWorks for workstations.

Download and run online this app named myAuxiliary.rb with OnWorks for free.

Follow these instructions in order to run this app:

- 1. Downloaded this application in your PC.

- 2. Enter in our file manager https://www.onworks.net/myfiles.php?username=XXXXX with the username that you want.

- 3. Upload this application in such filemanager.

- 4. Start the OnWorks Linux online or Windows online emulator or MACOS online emulator from this website.

- 5. From the OnWorks Linux OS you have just started, goto our file manager https://www.onworks.net/myfiles.php?username=XXXXX with the username that you want.

- 6. Download the application, install it and run it.

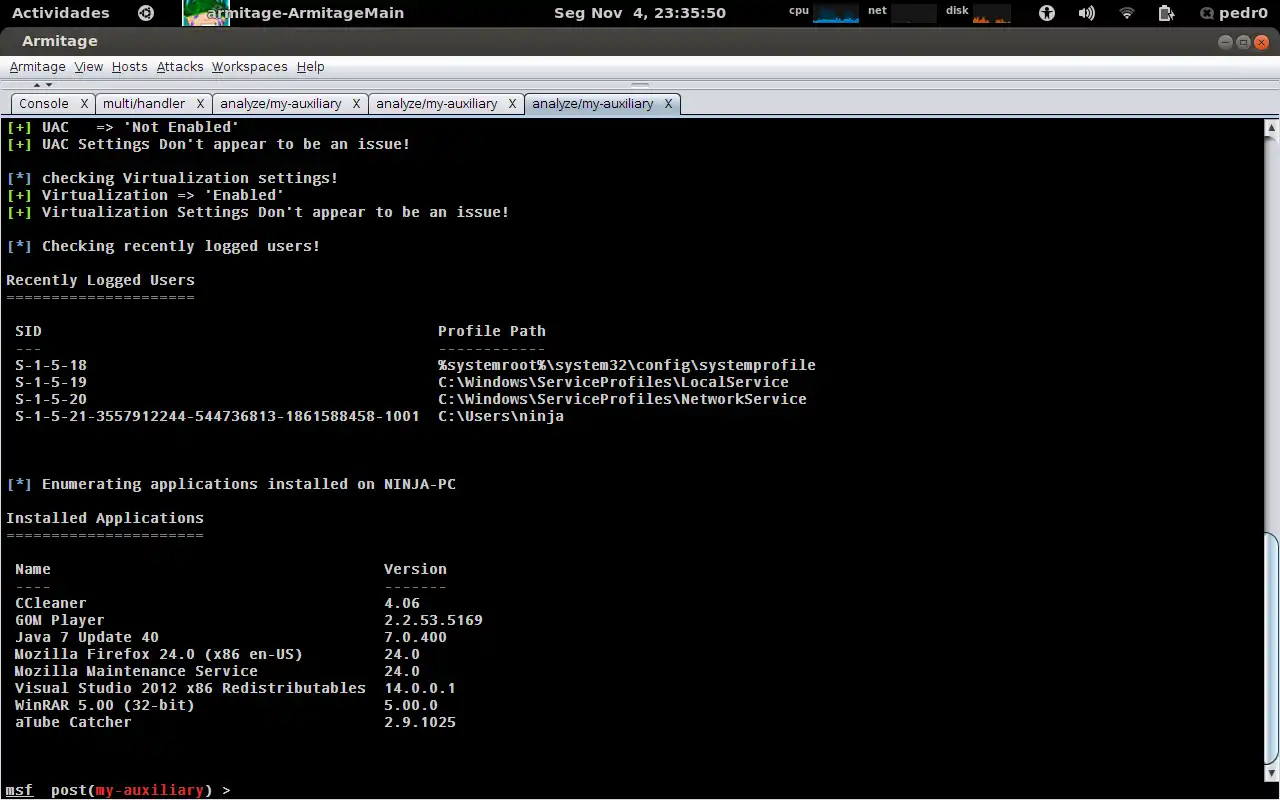

SCREENSHOTS

Ad

myAuxiliary.rb

DESCRIPTION

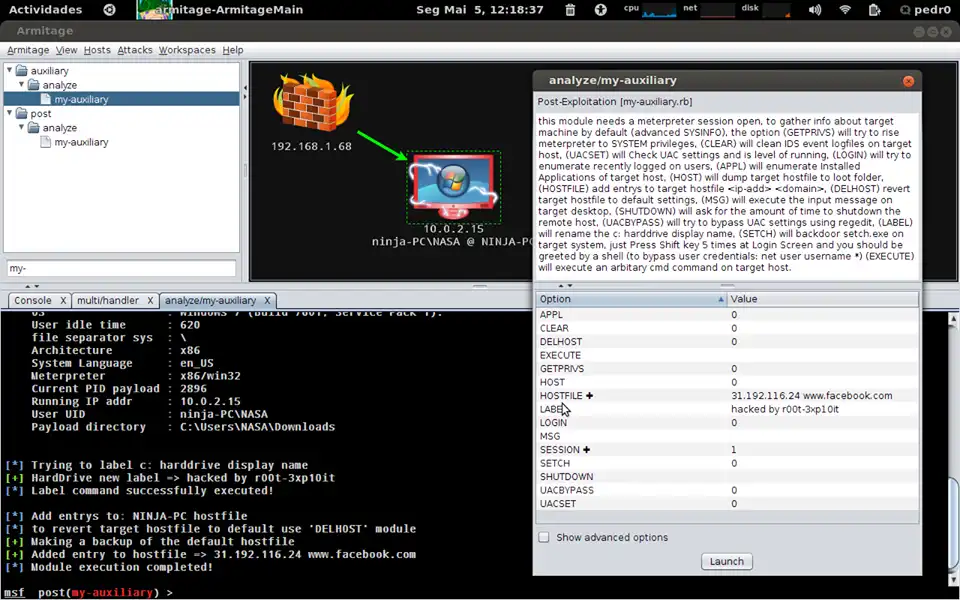

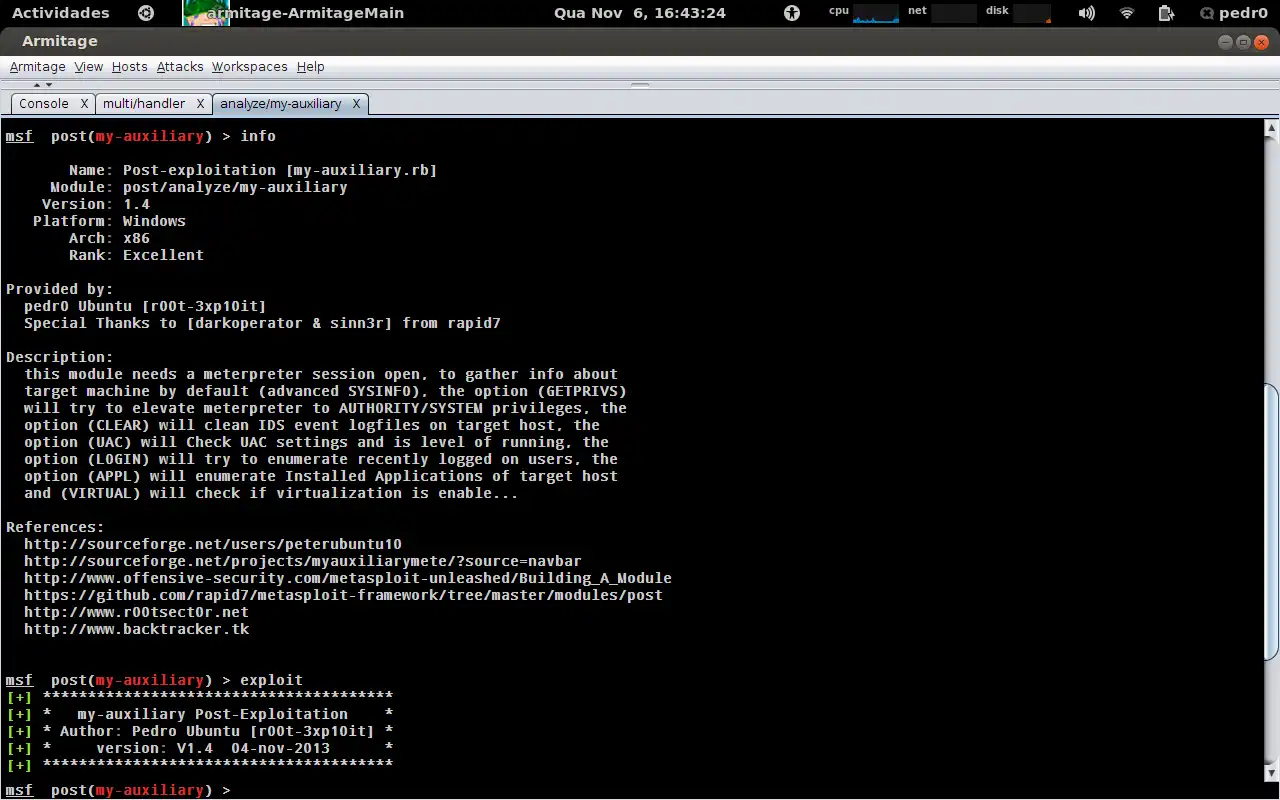

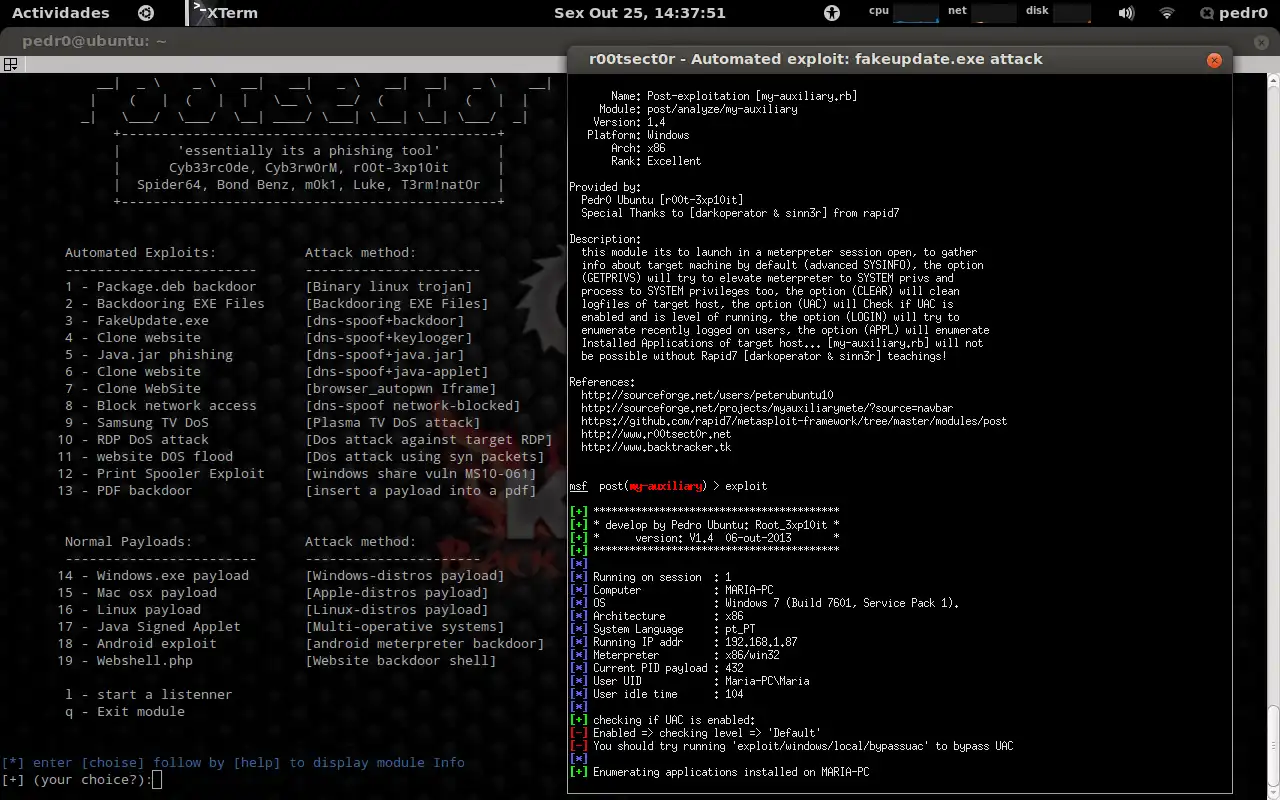

This auxiliary module needs [metasploit] framework installed..This module its a metasploit post-exploitation (after the targets get's exploited) auxiliary script,

so we need to exploit a target first in order to use it.

Affected platforms:

Windows OS

(all versions above windows vista)

Read my WIKI for further info:

https://sourceforge.net/p/myauxiliarymete/wiki/Home/

Features

- SESSION => the session to run the module on

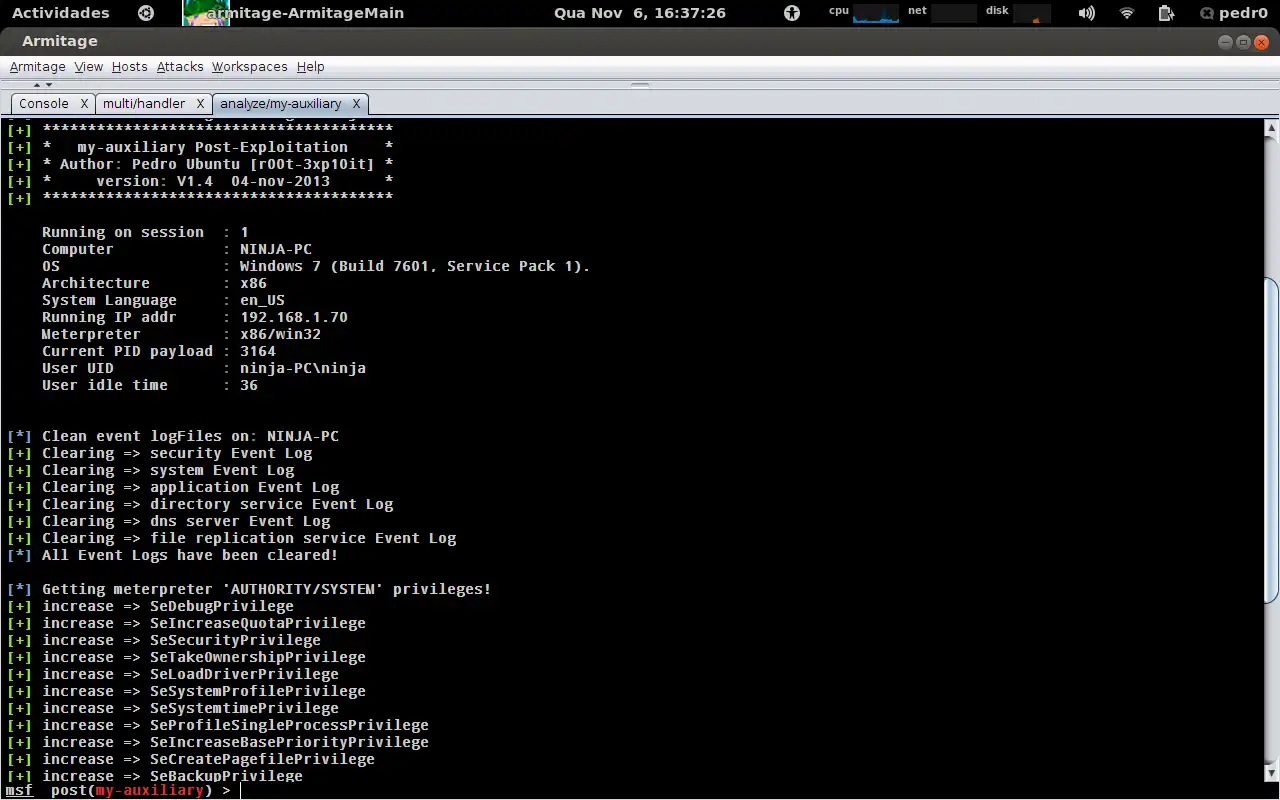

- CLEAR => clean IDS event logfiles on target host

- GETPRIVS => elevate meterpreter to AUTHORITY/SYSTEM

- APPL => enumerate intalled applications

- LOGIN => enumerate Recently logged on users

- HOST => dump hostfile of taget machine to loot folder

- HOSTFILE => add entrys to target hostfile <ip-add> <domain>

- DELHOST => revert target hostfile to default settings

- MSG => display message in target desktop

- EXECUTE => execute an arbitary cmd command on target host

- LABEL => rename the c: harddrive display name

- UACSET => check if UAC is enabled and is level running

- UACBYPASS => bypass UAC setting using regedit

- SETCH => backdoor setch.exe on target system

- extra module includes:

- root3.rb => ruby script to execute a list of cmd commands on target host

Audience

Other Audience, Security Professionals, Security

User interface

Gnome, KDE

Programming Language

Ruby

This is an application that can also be fetched from https://sourceforge.net/projects/myauxiliarymete/. It has been hosted in OnWorks in order to be run online in an easiest way from one of our free Operative Systems.