<Sebelumnya | Konten | Selanjutnya>

Perhatikan bahwa menampilkan jendela terminal dari mesin jarak jauh juga dianggap sebagai tampilan gambar.

![]()

10.4.4. Paket SSH

10.4.4.1. Pengantar

Sebagian besar sistem UNIX dan Linux sekarang menjalankan Secure Shell untuk menghindari risiko keamanan yang menyertai telnet. Sebagian besar sistem Linux akan menjalankan versi OpenSSH, implementasi Open Source dari protokol SSH, menyediakan komunikasi terenkripsi yang aman antara host yang tidak tepercaya melalui jaringan yang tidak tepercaya. Dalam pengaturan standar, koneksi X diteruskan secara otomatis, tetapi port TCP/IP arbitrer juga dapat diteruskan menggunakan saluran aman.

The ssh klien terhubung dan masuk ke nama host yang ditentukan. Pengguna harus memberikan identitasnya ke mesin jarak jauh sebagaimana ditentukan dalam sshd_config file, yang biasanya dapat ditemukan di /etc/ssh. File konfigurasi cukup jelas dan secara default memungkinkan fitur yang paling umum. Jika Anda membutuhkan bantuan, Anda dapat menemukannya di sshd halaman manual.

Ketika identitas pengguna telah diterima oleh server, server menjalankan perintah yang diberikan, atau masuk ke mesin dan memberikan pengguna shell normal pada mesin jarak jauh. Semua komunikasi dengan perintah jarak jauh atau shell akan dienkripsi secara otomatis.

Sesi berakhir ketika perintah atau shell pada mesin jarak jauh keluar dan semua koneksi X11 dan TCP/IP telah ditutup.

Saat menghubungkan ke host untuk pertama kalinya, menggunakan salah satu program yang disertakan dalam koleksi SSH, Anda perlu menetapkan keaslian host tersebut dan mengakui bahwa Anda ingin terhubung:

lenny ~> gumpalan ssh

Keaslian host 'gumpalan (10.0.0.1)' tidak dapat ditentukan. Sidik jari RSA adalah 18:30:50:46:ac:98:3c:93:1a:56:35:09:8d:97:e3:1d. Apakah Anda yakin ingin melanjutkan koneksi (ya/tidak)? iya nih

Peringatan: Menambahkan 'blob,192.168.30.2' (RSA) secara permanen ke daftar host yang dikenal.

Login terakhir: Sab 28 Des 13:29:19 2002 dari octarine Ruang ini disewakan.

lenny ada di ~

lenny ~> gumpalan ssh

Keaslian host 'gumpalan (10.0.0.1)' tidak dapat ditentukan. Sidik jari RSA adalah 18:30:50:46:ac:98:3c:93:1a:56:35:09:8d:97:e3:1d. Apakah Anda yakin ingin melanjutkan koneksi (ya/tidak)? iya nih

Peringatan: Menambahkan 'blob,192.168.30.2' (RSA) secara permanen ke daftar host yang dikenal.

Login terakhir: Sab 28 Des 13:29:19 2002 dari octarine Ruang ini disewakan.

lenny ada di ~

Anda harus mengetik "ya", dalam tiga karakter, bukan hanya "y". Ini mengedit ~/.ssh/known_hosts

file, lihat Bagian 10.4.4.3.

Jika Anda hanya ingin memeriksa sesuatu pada mesin jarak jauh dan kemudian mendapatkan kembali prompt Anda di host lokal, Anda dapat memberikan perintah yang ingin Anda jalankan dari jarak jauh sebagai argumen untuk ssh:

lenny ~> ssh gumpalan siapa

kata sandi jenny@blob:

akar | tty2 | Juli | 24 | 07:19 |

lena | tty3 | Juli | 23 | 22:24 |

lena | 0: | Juli | 25 | 22:03 |

lenny ~> nama samaran -n

magrat.contoh.com

![]()

10.4.4.2. Penerusan X11 dan TCP

Jika X11Meneruskan entri diatur ke iya nih pada mesin target dan pengguna menggunakan aplikasi X, DISPLAY variabel lingkungan diatur, koneksi ke tampilan X11 secara otomatis diteruskan ke sisi jarak jauh sedemikian rupa sehingga setiap program X11 yang dimulai dari shell akan melalui saluran terenkripsi, dan koneksi ke server X nyata akan dibuat dari mesin lokal. Pengguna tidak boleh mengatur secara manual DISPLAY. Penerusan koneksi X11 dapat dikonfigurasi pada baris perintah atau di sshd file konfigurasi.

Nilai untuk DISPLAY ditetapkan oleh ssh akan menunjuk ke mesin server, tetapi dengan nomor tampilan lebih besar dari nol. Ini normal, dan terjadi karena ssh menciptakan a wakil Server X pada mesin server (yang menjalankan aplikasi klien X) untuk meneruskan koneksi melalui saluran terenkripsi.

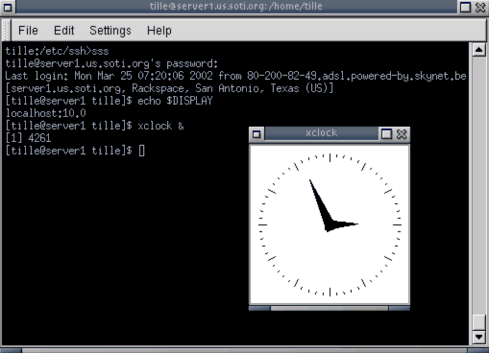

Ini semua dilakukan secara otomatis, jadi ketika Anda mengetikkan nama aplikasi grafis, itu akan ditampilkan di mesin lokal Anda dan bukan di host jarak jauh. Kita gunakan jam x dalam contoh, karena ini adalah program kecil yang umumnya diinstal dan ideal untuk pengujian:

Gambar 10-3. Penerusan SSH X11

SSH juga akan secara otomatis mengatur data Xauthority di mesin server. Untuk tujuan ini, ini akan menghasilkan cookie otorisasi acak, simpan di otoritas X di server, dan verifikasi bahwa koneksi yang diteruskan membawa cookie ini dan menggantinya dengan cookie asli saat koneksi dibuka. Cookie otentikasi yang sebenarnya tidak pernah dikirim ke mesin server (dan tidak ada cookie yang dikirim secara langsung).

Penerusan koneksi TCP/IP sewenang-wenang melalui saluran aman dapat ditentukan baik pada baris perintah atau dalam file konfigurasi.

Server X

Server X

Prosedur ini mengasumsikan bahwa Anda memiliki server X yang berjalan di klien tempat Anda ingin menampilkan aplikasi dari host jarak jauh. Klien mungkin memiliki arsitektur dan sistem operasi yang berbeda dari host jarak jauh, selama klien dapat menjalankan server X, seperti Cygwin (yang mengimplementasikan server X.org untuk klien MS Windows dan lainnya) atau Exceed, seharusnya dimungkinkan untuk mengatur koneksi jarak jauh dengan mesin Linux atau UNIX apa pun.

![]()

10.4.4.3. Otentikasi server

The ssh sistem klien/server secara otomatis memelihara dan memeriksa database yang berisi identifikasi untuk semua host yang pernah digunakan. Kunci host disimpan di $HOME/.ssh/known_hosts di direktori home pengguna. Selain itu, file /etc/ssh/ssh_known_hosts secara otomatis diperiksa untuk host yang dikenal. Setiap host baru secara otomatis ditambahkan ke file pengguna. Jika identifikasi host pernah berubah, ssh memperingatkan tentang ini dan menonaktifkan otentikasi kata sandi untuk mencegah kuda Trojan mendapatkan kata sandi pengguna.

Tujuan lain dari mekanisme ini adalah untuk mencegah serangan man-in-the-middle yang dapat digunakan untuk menghindari enkripsi. Dalam lingkungan di mana keamanan tinggi diperlukan, sshd bahkan dapat dikonfigurasi untuk mencegah login ke mesin yang kunci hostnya telah diubah atau tidak diketahui.

![]()

10.4.4.4. Penyalinan jarak jauh yang aman

Suite SSH menyediakan scp sebagai alternatif yang aman untuk rcp perintah yang dulu populer ketika hanya rsh

ada. scp kegunaan ssh untuk transfer data, menggunakan otentikasi yang sama dan memberikan keamanan yang sama seperti ssh. Tidak seperti rcp, scp akan meminta kata sandi atau frasa sandi jika diperlukan untuk otentikasi:

lenny /var/tmp> scp Schedule.sdc.gz gumpalan:/var/tmp/

kata sandi lenny@blob:

Schedule.sdc.gz 100% |****************************| 100 KB 00:00

lenny /var/tmp>

lenny /var/tmp> scp Schedule.sdc.gz gumpalan:/var/tmp/

kata sandi lenny@blob:

Schedule.sdc.gz 100% |****************************| 100 KB 00:00

lenny /var/tmp>

Setiap nama file dapat berisi host dan spesifikasi pengguna untuk menunjukkan bahwa file tersebut akan disalin ke/dari host tersebut. Salinan antara dua host jarak jauh diizinkan. Lihat halaman Info untuk informasi lebih lanjut.

Jika Anda lebih suka menggunakan antarmuka seperti FTP, gunakan sftp:

lenny /var/tmp> gumpalan sftp Menghubungkan ke blob... kata sandi lenny@blob:

sftp> cd /var/tmp

sftp> dapatkan Sch*

Mengambil /var/tmp/Schedule.sdc.gz ke Schedule.sdc.gz sftp> bye

lenny /var/tmp>

lenny /var/tmp> gumpalan sftp Menghubungkan ke blob... kata sandi lenny@blob:

sftp> cd /var/tmp

sftp> dapatkan Sch*

Mengambil /var/tmp/Schedule.sdc.gz ke Schedule.sdc.gz sftp> bye

lenny /var/tmp>

Salinan aman atau GUI FTP

Salinan aman atau GUI FTP

Belum merasa nyaman dengan baris perintah? Coba kemampuan Konqueror untuk penyalinan jarak jauh yang aman, atau instal Putty.

![]()

10.4.4.5. Kunci otentikasi

The ssh-keygen perintah menghasilkan, mengelola, dan mengonversi kunci otentikasi untuk ssh. Itu dapat membuat kunci RSA untuk digunakan oleh protokol SSH versi 1 dan kunci RSA atau DSA untuk digunakan oleh protokol SSH versi 2.

Biasanya setiap pengguna yang ingin menggunakan SSH dengan otentikasi RSA atau DSA menjalankan ini sekali untuk membuat kunci otentikasi di $HOME/.ssh/identitas, id_dsa or id_rsa. Selain itu, administrator sistem dapat menggunakan ini untuk menghasilkan kunci host untuk sistem.

Biasanya program ini menghasilkan kunci dan meminta file untuk menyimpan kunci pribadi. Kunci publik disimpan dalam file dengan nama yang sama tetapi .pub ditambahkan. Program ini juga meminta kata sandi. Frasa sandi mungkin kosong untuk menunjukkan tidak ada frasa sandi (kunci host harus memiliki frasa sandi kosong), atau bisa berupa string dengan panjang yang berubah-ubah.

Tidak ada cara untuk memulihkan kata sandi yang hilang. Jika frasa sandi hilang atau terlupakan, kunci baru harus dibuat dan disalin ke kunci publik yang sesuai.

Kami akan mempelajari kunci SSH dalam latihan. Semua informasi dapat ditemukan di halaman manual atau Info.

![]()

Dokumentasi

Dokumentasi