<Precedenti | Contenuti | Succ.>

7.4.1. Comportamento di Netfilter

Netfilter utilizza quattro tabelle distinte, che memorizzano regole che regolano tre tipi di operazioni sui pacchetti:

· XNUMX€ filtro riguarda le regole di filtraggio (accettare, rifiutare o ignorare un pacchetto);

· XNUMX€ nat (Network Address Translation) riguarda la traduzione degli indirizzi di origine o destinazione e delle porte dei pacchetti;

· XNUMX€ mancante riguarda altre modifiche ai pacchetti IP (incluso il ToS—Tipo di servizio—campo e opzioni);

· XNUMX€ crudo consente altre modifiche manuali sui pacchetti prima che raggiungano il sistema di tracciamento della connessione.

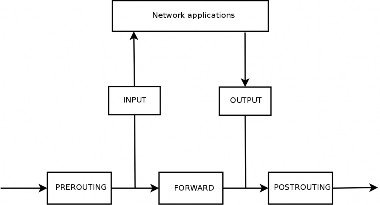

Ogni tabella contiene elenchi di regole chiamate Catene. Il firewall utilizza catene standard per gestire i pacchetti in base a circostanze predefinite. L'amministratore può creare altre catene, che verranno utilizzate solo se referenziate da una delle catene standard (direttamente o indirettamente).

I filtro tabella ha tre catene standard:

· XNUMX€ INGRESSO: riguarda i pacchetti la cui destinazione è il firewall stesso;

· XNUMX€ USCITA: riguarda i pacchetti emessi dal firewall;

· XNUMX€ INOLTRARE: riguarda i pacchetti che passano attraverso il firewall (che non è né la loro origine né la loro destinazione).

I nat table ha anche tre catene standard:

· XNUMX€ PREROUTING: per modificare i pacchetti non appena arrivano;

· XNUMX€ POSTROUTING: per modificare i pacchetti quando sono pronti per partire;

· XNUMX€ USCITA: per modificare i pacchetti generati dal firewall stesso.

Queste catene sono illustrate nella Figura 7.1, «Come vengono chiamate le catene Netfilter” [pagina 155].

Figure 7.1 Come Filtro rete Le catene sono chiamate

Ogni catena è un elenco di regole; ogni regola è un insieme di condizioni e un'azione da eseguire quando le condizioni sono soddisfatte. Durante l'elaborazione di un pacchetto, il firewall scansiona la catena appropriata, una regola dopo l'altra, e quando le condizioni per una regola sono soddisfatte, salta (quindi il -j opzione nei comandi) all'azione specificata per continuare l'elaborazione. I comportamenti più comuni sono standardizzati ed esistono azioni dedicate ad essi. L'esecuzione di una di queste azioni standard interrompe l'elaborazione della catena, poiché il destino dei pacchetti è già sigillato (salvo un'eccezione menzionata di seguito). Di seguito sono elencati i Filtro rete azioni.

· XNUMX€ ACCETTO: lascia che il pacchetto prosegua per la sua strada.

· XNUMX€ RIFIUTARE: rifiuta il pacchetto con un pacchetto di errore ICMP (Internet control message protocol) (il --rifiuta-con Digitare possibilità di iptables determina il tipo di errore da inviare).

· XNUMX€ GOCCIA: elimina (ignora) il pacchetto.

· XNUMX€ LOG: log (tramite syslogd) un messaggio con una descrizione del pacchetto. Si noti che questa azione non interrompe l'elaborazione e l'esecuzione della catena continua alla regola successiva, motivo per cui la registrazione dei pacchetti rifiutati richiede sia una regola LOG che una regola REJECT/DROP. I parametri comuni associati alla registrazione includono:

- --livello-log, con valore predefinito identificazione dei warning, indica il syslog livello di gravità.

- --prefisso-log consente di specificare un prefisso di testo per differenziare i messaggi registrati.

- --log-tcp-sequence, --log-tcp-options e --log-ip-options indicano dati extra da integrare nel messaggio: rispettivamente, il numero di sequenza TCP, le opzioni TCP e le opzioni IP.

· XNUMX€ ULOG: registra un messaggio tramite ulogd, che può essere più adattato e più efficiente di syslogd per la gestione di un numero elevato di messaggi; si noti che questa azione, come LOG, restituisce anche l'elaborazione alla regola successiva nella catena chiamante.

· XNUMX€ nome_catena: salta alla catena data e valuta le sue regole.

· XNUMX€ RITORNO: interrompe l'elaborazione della catena corrente e torna alla catena chiamante; nel caso in cui la catena corrente sia standard, non esiste una catena di chiamate, quindi l'azione predefinita (definita con il tasto -P opzione a iptables) viene invece eseguito.

· XNUMX€ SNAT (solo nel nat tabella): applica Traduzione dell'indirizzo di rete di origine (SNAT). Le opzioni extra descrivono le modifiche esatte da applicare, incluso il --alla fonte indirizzo:porto opzione, che definisce il nuovo indirizzo IP di origine e/o porta.

· XNUMX€ DTA (solo nel nat tabella): applica Traduzione dell'indirizzo di rete di destinazione (DNAT). Le opzioni extra descrivono le modifiche esatte da applicare, incluso il --a-destinazione indirizzo:porto opzione, che definisce il nuovo indirizzo IP e/o porta di destinazione.

· XNUMX€ MASCHERA (solo nel nat tabella): applica masquerading (un caso speciale di Fonte NAT).

· XNUMX€ REINDIRIZZARE (solo nel nat table): reindirizzare in modo trasparente un pacchetto su una determinata porta del firewall stesso; questo può essere utilizzato per impostare un proxy web trasparente che funziona senza configurazione lato client, poiché il client pensa di connettersi al destinatario mentre le comunicazioni passano effettivamente attraverso il proxy. Il --to-porti porto/i L'opzione indica la porta, o l'intervallo di porte, a cui devono essere reindirizzati i pacchetti.

Altre azioni, in particolare quelle riguardanti il mancante tabella, esulano dallo scopo di questo testo. Il iptable(8) ed ip6tabelle(8) le pagine man hanno un elenco completo.

Cos'è l'ICMP? Protocollo messaggi di controllo Internet (ICMP) è il protocollo utilizzato per trasmettere informazioni ausiliarie sulle comunicazioni. Testa la connettività di rete con il ping comando, che invia un ICMP richiesta di eco messaggio, a cui il destinatario deve rispondere con un ICMP eco risposta Messaggio. Segnala a un firewall che rifiuta un pacchetto, indica un overflow in un buffer di ricezione, propone un percorso migliore per i successivi pacchetti nella connessione e così via. Questo protocollo è definito da diversi documenti RFC. RFC777 e RFC792 sono stati i primi, ma molti altri hanno esteso e/o rivisto il protocollo.

➨ http://www.faqs.org/rfcs/rfc777.html

➨ http://www.faqs.org/rfcs/rfc792.html

Per riferimento, un buffer di ricezione è una piccola zona di memoria che memorizza i dati tra il momento in cui arrivano dalla rete e il momento in cui il kernel li gestisce. Se questa zona è piena, non è possibile ricevere nuovi dati e l'ICMP segnala il problema in modo che l'emettitore possa rallentare la sua velocità di trasferimento (che dovrebbe idealmente raggiungere un equilibrio dopo qualche tempo).

Si noti che sebbene una rete IPv4 possa funzionare senza ICMP, ICMPv6 è strettamente necessario per una rete IPv6, poiché combina diverse funzioni che, nel mondo IPv4, erano diffuse su ICMPv4, Protocollo di appartenenza a gruppi Internet (IGMP), e Protocollo di risoluzione dell'indirizzo (ARP). ICMPv6 è definito in RFC4443.

➨ http://www.faqs.org/rfcs/rfc4443.html

Cos'è l'ICMP? Protocollo messaggi di controllo Internet (ICMP) è il protocollo utilizzato per trasmettere informazioni ausiliarie sulle comunicazioni. Testa la connettività di rete con il ping comando, che invia un ICMP richiesta di eco messaggio, a cui il destinatario deve rispondere con un ICMP eco risposta Messaggio. Segnala a un firewall che rifiuta un pacchetto, indica un overflow in un buffer di ricezione, propone un percorso migliore per i successivi pacchetti nella connessione e così via. Questo protocollo è definito da diversi documenti RFC. RFC777 e RFC792 sono stati i primi, ma molti altri hanno esteso e/o rivisto il protocollo.

➨ http://www.faqs.org/rfcs/rfc777.html

➨ http://www.faqs.org/rfcs/rfc792.html

Per riferimento, un buffer di ricezione è una piccola zona di memoria che memorizza i dati tra il momento in cui arrivano dalla rete e il momento in cui il kernel li gestisce. Se questa zona è piena, non è possibile ricevere nuovi dati e l'ICMP segnala il problema in modo che l'emettitore possa rallentare la sua velocità di trasferimento (che dovrebbe idealmente raggiungere un equilibrio dopo qualche tempo).

Si noti che sebbene una rete IPv4 possa funzionare senza ICMP, ICMPv6 è strettamente necessario per una rete IPv6, poiché combina diverse funzioni che, nel mondo IPv4, erano diffuse su ICMPv4, Protocollo di appartenenza a gruppi Internet (IGMP), e Protocollo di risoluzione dell'indirizzo (ARP). ICMPv6 è definito in RFC4443.

➨ http://www.faqs.org/rfcs/rfc4443.html

Documentazione

Documentazione