원격 시스템에서 터미널 창을 표시하는 것도 이미지 표시로 간주된다는 점에 유의하세요.

![]()

10.4.4. SSH 제품군

10.4.4.1. 소개

대부분의 UNIX 및 Linux 시스템은 이제 보안 위험을 배제하기 위해 Secure SHell을 실행합니다. 텔넷. 대부분의 Linux 시스템은 SSH 프로토콜의 오픈 소스 구현인 OpenSSH 버전을 실행하여 신뢰할 수 없는 네트워크를 통해 신뢰할 수 없는 호스트 간에 안전하게 암호화된 통신을 제공합니다. 표준 설정에서는 X 연결이 자동으로 전달되지만 임의의 TCP/IP 포트도 보안 채널을 사용하여 전달될 수 있습니다.

The SSH 클라이언트는 지정된 호스트 이름에 연결하고 로그인합니다. 사용자는 다음에 지정된 대로 원격 시스템에 자신의 신원을 제공해야 합니다. sshd_config 파일은 일반적으로 다음에서 찾을 수 있습니다. /etc/ssh. 구성 파일은 설명이 필요 없으며 기본적으로 가장 일반적인 기능을 활성화합니다. 도움이 필요하시면 다음에서 찾으실 수 있습니다. sshd를 매뉴얼 페이지.

사용자의 신원이 서버에 의해 승인되면 서버는 주어진 명령을 실행하거나 시스템에 로그인하여 사용자에게 원격 시스템의 일반 쉘을 제공합니다. 원격 명령 또는 셸과의 모든 통신은 자동으로 암호화됩니다.

원격 시스템의 명령이나 셸이 종료되고 모든 X11 및 TCP/IP 연결이 닫히면 세션이 종료됩니다.

SSH 컬렉션에 포함된 프로그램을 사용하여 처음으로 호스트에 연결할 때 해당 호스트의 신뢰성을 설정하고 연결하려는 것을 승인해야 합니다.

레니 ~> SSH 블롭

호스트 'blob(10.0.0.1)'의 신뢰성을 설정할 수 없습니다. RSA 지문은 18:30:50:46:ac:98:3c:93:1a:56:35:09:8d:97:e3:1d입니다. 계속 연결하시겠습니까(예/아니요)? 예

경고: 알려진 호스트 목록에 'blob,192.168.30.2'(RSA)가 영구적으로 추가되었습니다.

마지막 로그인: 28년 13월 29일 토요일 19:2002:XNUMX octarine 이 공간을 임대합니다.

레니가 ~에 있어요

레니 ~> SSH 블롭

호스트 'blob(10.0.0.1)'의 신뢰성을 설정할 수 없습니다. RSA 지문은 18:30:50:46:ac:98:3c:93:1a:56:35:09:8d:97:e3:1d입니다. 계속 연결하시겠습니까(예/아니요)? 예

경고: 알려진 호스트 목록에 'blob,192.168.30.2'(RSA)가 영구적으로 추가되었습니다.

마지막 로그인: 28년 13월 29일 토요일 19:2002:XNUMX octarine 이 공간을 임대합니다.

레니가 ~에 있어요

"y"만 입력하는 것이 아니라 "yes"를 세 글자로 입력하는 것이 중요합니다. 이렇게 하면 귀하의 ~/.ssh/known_hosts

파일에 대해서는 섹션 10.4.4.3을 참조하십시오.

원격 컴퓨터에서 무언가를 확인한 다음 로컬 호스트에서 프롬프트를 다시 받으려면 원격으로 실행하려는 명령을 인수로 제공할 수 있습니다. SSH:

레니 ~> SSH blob 누구

jenny@blob의 비밀번호:

뿌리 | tty2 | 7월 | 24 | 07:19 |

레나 | tty3 | 7월 | 23 | 22:24 |

레나 | 0: | 7월 | 25 | 22:03 |

레니 ~> 이름 없음 -n

magrat.example.com

![]()

10.4.4.2. X11 및 TCP 전달

경우 X11 포워딩 항목이 다음으로 설정되었습니다. 예 대상 컴퓨터에서 사용자는 X 응용 프로그램을 사용하고 있습니다. DISPLAY 환경 변수가 설정되면 X11 디스플레이에 대한 연결은 쉘에서 시작된 모든 X11 프로그램이 암호화된 채널을 통과하고 실제 X 서버에 대한 연결이 원격 측으로 자동으로 전달됩니다. 로컬 머신. 사용자가 수동으로 설정하면 안 됩니다. DISPLAY. X11 연결 전달은 명령줄이나 sshd를 구성 파일.

에 대한 가치 DISPLAY 설정 SSH 서버 시스템을 가리키지만 표시 번호는 XNUMX보다 큽니다. 이는 정상적인 현상이며 다음과 같은 이유로 발생합니다. SSH ~을 창조하다 대리 암호화된 채널을 통해 연결을 전달하기 위한 서버 시스템(X 클라이언트 응용 프로그램을 실행하는)의 X 서버.

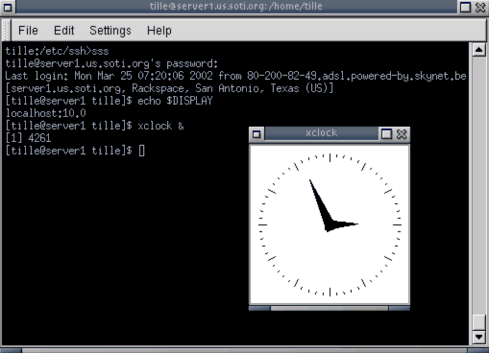

이 작업은 모두 자동으로 수행되므로 그래픽 응용 프로그램의 이름을 입력하면 원격 호스트가 아닌 로컬 컴퓨터에 표시됩니다. 우리는 사용 엑스클락 이 예에서는 일반적으로 설치되고 테스트에 이상적인 작은 프로그램이기 때문에 다음과 같습니다.

그림 10-3. SSH X11 전달

SSH는 또한 서버 시스템에 Xauthority 데이터를 자동으로 설정합니다. 이를 위해 무작위 인증 쿠키를 생성하여 다음 위치에 저장합니다. X권한 서버에서 전달된 모든 연결이 이 쿠키를 전달하는지 확인하고 연결이 열릴 때 이를 실제 쿠키로 대체합니다. 실제 인증 쿠키는 서버 시스템으로 전송되지 않습니다(그리고 일반 쿠키는 전송되지 않습니다).

보안 채널을 통한 임의의 TCP/IP 연결 전달은 명령줄이나 구성 파일에서 지정할 수 있습니다.

X 서버

X 서버

이 절차에서는 원격 호스트에서 응용 프로그램을 표시하려는 클라이언트에 실행 중인 X 서버가 있다고 가정합니다. 클라이언트는 Cygwin(MS Windows 클라이언트 및 기타 클라이언트를 위한 X.org 서버 구현) 또는 Exceed와 같은 X 서버를 실행할 수 있는 한 원격 호스트와 다른 아키텍처 및 운영 체제를 가질 수 있습니다. Linux 또는 UNIX 시스템과의 원격 연결을 설정합니다.

![]()

10.4.4.3. 서버 인증

The SSH 클라이언트/서버 시스템은 지금까지 사용된 모든 호스트에 대한 ID가 포함된 데이터베이스를 자동으로 유지하고 확인합니다. 호스트 키는 다음 위치에 저장됩니다. $HOME/.ssh/알려진_호스트 사용자의 홈 디렉토리에 있습니다. 추가적으로, 파일 /etc/ssh/ssh_known_hosts 알려진 호스트가 있는지 자동으로 확인됩니다. 모든 새 호스트는 사용자 파일에 자동으로 추가됩니다. 호스트의 신원이 변경된 경우, SSH 이에 대해 경고하고 트로이 목마가 사용자의 비밀번호를 알아내는 것을 방지하기 위해 비밀번호 인증을 비활성화합니다.

이 메커니즘의 또 다른 목적은 암호화를 우회하는 데 사용될 수 있는 중간자 공격을 방지하는 것입니다. 높은 보안이 필요한 환경에서는 sshd를 호스트 키가 변경되었거나 알려지지 않은 시스템에 대한 로그인을 방지하도록 구성할 수도 있습니다.

![]()

10.4.4.4. 안전한 원격 복사

SSH 제품군은 다음을 제공합니다. scp 안전한 대안으로 rcp 다음과 같은 경우에만 인기가 있었던 명령입니다. rsh

존재했다. scp 사용 SSH 데이터 전송에는 동일한 인증을 사용하고 동일한 보안을 제공합니다. SSH. 같지 않은 rcp, scp 인증에 필요한 경우 비밀번호나 패스프레이즈를 요청합니다.

레니 /var/tmp> scp Schedule.sdc.gz blob:/var/tmp/

lenny@blob의 비밀번호:

Schedule.sdc.gz 100% |*****************************| 100KB 00:00

레니 /var/tmp>

레니 /var/tmp> scp Schedule.sdc.gz blob:/var/tmp/

lenny@blob의 비밀번호:

Schedule.sdc.gz 100% |*****************************| 100KB 00:00

레니 /var/tmp>

모든 파일 이름에는 파일이 해당 호스트로/에서 복사된다는 것을 나타내는 호스트 및 사용자 지정이 포함될 수 있습니다. 두 원격 호스트 간의 복사가 허용됩니다. 자세한 내용은 정보 페이지를 참조하세요.

FTP와 유사한 인터페이스를 사용하려면 SFTP:

레니 /var/tmp> SFTP 블롭 Blob에 연결하는 중... lenny@blob의 비밀번호:

sftp> CD /var/tmp

sftp> Sch*를 얻다

/var/tmp/Schedule.sdc.gz를 Schedule.sdc.gz sftp로 가져오는 중> 안녕

레니 /var/tmp>

레니 /var/tmp> SFTP 블롭 Blob에 연결하는 중... lenny@blob의 비밀번호:

sftp> CD /var/tmp

sftp> Sch*를 얻다

/var/tmp/Schedule.sdc.gz를 Schedule.sdc.gz sftp로 가져오는 중> 안녕

레니 /var/tmp>

보안 복사 또는 FTP GUI

보안 복사 또는 FTP GUI

아직 명령줄 사용이 불편하신가요? 안전한 원격 복사를 위해 Konqueror의 기능을 사용해 보거나 Putty를 설치하십시오.

![]()

10.4.4.5. 인증키

The ssh-keygen 명령은 인증 키를 생성, 관리 및 변환합니다. SSH. SSH 프로토콜 버전 1에서 사용할 RSA 키와 SSH 프로토콜 버전 2에서 사용할 RSA 또는 DSA 키를 생성할 수 있습니다.

일반적으로 RSA 또는 DSA 인증과 함께 SSH를 사용하려는 각 사용자는 이를 한 번 실행하여 인증 키를 생성합니다. $HOME/.ssh/신원, id_dsa or 아이디_rsa. 또한 시스템 관리자는 이를 사용하여 시스템의 호스트 키를 생성할 수 있습니다.

일반적으로 이 프로그램은 키를 생성하고 개인 키를 저장할 파일을 요청합니다. 공개 키는 동일한 이름의 파일에 저장되지만 .선술집 첨부됨. 프로그램은 또한 암호 문구를 요구합니다. 암호가 비어 있음을 나타내기 위해 암호가 비어 있을 수도 있고(호스트 키에 빈 암호가 있어야 함) 임의 길이의 문자열일 수도 있습니다.

분실한 암호를 복구할 수 있는 방법은 없습니다. 암호를 분실하거나 잊어버린 경우 새 키를 생성하여 해당 공개 키에 복사해야 합니다.

연습에서는 SSH 키를 학습합니다. 모든 정보는 man 또는 Info 페이지에서 찾을 수 있습니다.

![]()

문서

문서