<Poprzedni | Spis treści | Następne>

7.4.1. Zachowanie Netfilter

Netfilter używa czterech odrębnych tabel, w których przechowywane są reguły regulujące trzy rodzaje operacji na pakietach:

• filtrować dotyczy reguł filtrowania (przyjmowanie, odrzucanie lub ignorowanie pakietu);

• nat (Network Address Translation) dotyczy translacji adresów źródłowych lub docelowych oraz portów pakietów;

• magiel dotyczy innych zmian w pakietach IP (m.in.Typ usługi—pole i opcje);

• surowy umożliwia inne ręczne modyfikacje pakietów, zanim dotrą one do systemu śledzenia połączeń.

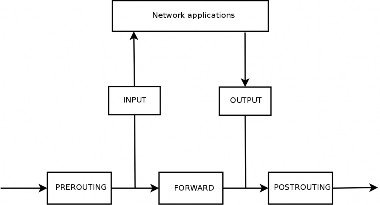

Każda tabela zawiera listy reguł tzw więzy. Zapora używa standardowych łańcuchów do obsługi pakietów w oparciu o predefiniowane okoliczności. Administrator może tworzyć inne łańcuchy, które będą używane tylko wtedy, gdy zostaną skierowane przez jeden ze standardowych łańcuchów (bezpośrednio lub pośrednio).

Połączenia filtrować table ma trzy standardowe łańcuchy:

• WEJŚCIE: dotyczy pakietów, których celem jest sam firewall;

• WYDAJNOŚĆ: dotyczy pakietów emitowanych przez zaporę ogniową;

• NAPRZÓD: dotyczy pakietów przechodzących przez zaporę ogniową (która nie jest ani ich źródłem, ani celem).

Połączenia nat stół ma również trzy standardowe łańcuchy:

• PRZERUTOWANIE: modyfikować pakiety zaraz po ich przybyciu;

• POSTROUT: aby zmodyfikować pakiety, gdy są gotowe do wyruszenia w drogę;

• WYDAJNOŚĆ: do modyfikowania pakietów generowanych przez samą zaporę.

Łańcuchy te są zilustrowane na rysunku 7.1, „Jak nazywa się łańcuchy Netfilter” [strona 155].

Rysunek 7.1 W jaki sposób Filtr sieciowy Łańcuchy są nazywane

Każdy łańcuch to lista reguł; każda reguła jest zbiorem warunków i akcji do wykonania, gdy warunki zostaną spełnione. Podczas przetwarzania pakietu zapora skanuje odpowiedni łańcuch, jedna reguła po drugiej, a gdy warunki dla jednej reguły są spełnione, przeskakuje (stąd -j opcję w poleceniach) do określonej akcji, aby kontynuować przetwarzanie. Najczęstsze zachowania są wystandaryzowane i istnieją dla nich dedykowane działania. Wykonanie jednej z tych standardowych akcji przerywa przetwarzanie łańcucha, ponieważ los pakietów jest już przesądzony (poza wyjątkiem wymienionym poniżej). Poniżej wymienione są Filtr sieciowy działania.

• AKCEPTUJĘ: pozwól pakietowi ruszyć w drogę.

• ODRZUCAĆ: odrzuć pakiet z pakietem błędu protokołu ICMP (Internet Control Message Protocol) (tzw --odrzuć-z rodzaj opcja iptables określa typ błędu do wysłania).

• DROP: usuń (zignoruj) pakiet.

• LOG: dziennik (przez syslogd) wiadomość z opisem pakietu. Należy zauważyć, że ta czynność nie przerywa przetwarzania, a wykonywanie łańcucha jest kontynuowane przy następnej regule, dlatego rejestrowanie odrzuconych pakietów wymaga zarówno reguły LOG, jak i REJECT/DROP. Typowe parametry związane z rejestrowaniem obejmują:

- --poziom-logarytmowania, z wartością domyślną ostrzeżenie, wskazuje syslog poziom ciężkości.

- --log-przedrostek umożliwia określenie prefiksu tekstowego w celu rozróżnienia zarejestrowanych wiadomości.

- --log-tcp-sequence, --log-tcp-options i --log-ip-options wskazują dodatkowe dane, które mają zostać włączone do wiadomości: odpowiednio numer sekwencyjny TCP, opcje TCP i opcje IP.

• ULOG: zaloguj wiadomość przez ulogd, które mogą być lepiej przystosowane i wydajniejsze niż syslogd do obsługi dużej liczby wiadomości; zauważ, że ta akcja, podobnie jak LOG, również zwraca przetwarzanie do następnej reguły w wywołującym łańcuchu.

• nazwa_łańcucha: przeskocz do podanego łańcucha i oceń jego zasady.

• POWRÓT: przerwanie przetwarzania bieżącego łańcucha i powrót do łańcucha wywołującego; w przypadku, gdy bieżący łańcuch jest standardowy, nie ma łańcucha wywołującego, więc akcja domyślna (zdefiniowana za pomocą -P opcja do iptables) jest wykonywane zamiast tego.

• SNAT (tylko w nat tabela): zastosowanie Translacja adresów sieci źródłowej (SNAT). Dodatkowe opcje opisują dokładne zmiany do zastosowania, w tym --do źródła adres:Port opcja, która definiuje nowy źródłowy adres IP i/lub port.

• DNAT (tylko w nat tabela): zastosowanie Translacja adresów sieci docelowej (DNAT). Dodatkowe opcje opisują dokładne zmiany do zastosowania, w tym --do-miejsca docelowego adres:Port opcję, która definiuje nowy docelowy adres IP i/lub port.

• MASKARADA (tylko w nat tabela): zastosowanie maskarada (szczególny przypadek Źródło NAT).

• PRZEADRESOWAĆ (tylko w nat table): w przejrzysty sposób przekieruj pakiet do danego portu samego firewalla; można tego użyć do skonfigurowania przezroczystego internetowego serwera proxy, który działa bez konfiguracji po stronie klienta, ponieważ klient myśli, że łączy się z odbiorcą, podczas gdy komunikacja faktycznie przechodzi przez serwer proxy. The --do-portów port(y) opcja wskazuje port lub zakres portów, do którego mają być przekierowane pakiety.

Inne działania, w szczególności te dotyczące magiel tabeli, wykraczają poza zakres tego tekstu. The iptables(8) i ip6tables(8) strony podręcznika zawierają obszerną listę.

Co to jest ICMP? Protokół wiadomości kontroli Internetu (ICMP) to protokół używany do przesyłania informacji pomocniczych w komunikacji. Testuje łączność sieciową z świst polecenie, które wysyła ICMP prośba o echo wiadomość, na którą odbiorca ma odpowiedzieć za pomocą protokołu ICMP odpowiedź echa wiadomość. Sygnalizuje odrzuceniu pakietu przez zaporę ogniową, wskazuje na przepełnienie bufora odbiorczego, proponuje lepszą trasę dla kolejnych pakietów w połączeniu i tak dalej. Ten protokół jest zdefiniowany przez kilka dokumentów RFC. RFC777 i RFC792 były pierwszymi, ale wiele innych rozszerzyło i/lub poprawiło protokół.

➨ http://www.faqs.org/rfcs/rfc777.html

➨ http://www.faqs.org/rfcs/rfc792.html

Dla porównania, bufor odbiorczy to mała strefa pamięci przechowująca dane pomiędzy momentem ich przybycia z sieci a momentem, w którym jądro je obsłuży. Jeśli ta strefa jest pełna, nowe dane nie mogą być odbierane, a ICMP sygnalizuje problem, aby emiter mógł zwolnić szybkość transmisji (która w idealnym przypadku powinna osiągnąć równowagę po pewnym czasie).

Należy zauważyć, że chociaż sieć IPv4 może działać bez ICMP, ICMPv6 jest bezwzględnie wymagany dla sieci IPv6, ponieważ łączy w sobie kilka funkcji, które w świecie IPv4 były rozłożone na ICMPv4, Protokół członkostwa w grupie internetowej (IGMP) i Protokół rozpoznawania adresów (ARP). ICMPv6 jest zdefiniowany w RFC4443.

➨ http://www.faqs.org/rfcs/rfc4443.html

Co to jest ICMP? Protokół wiadomości kontroli Internetu (ICMP) to protokół używany do przesyłania informacji pomocniczych w komunikacji. Testuje łączność sieciową z świst polecenie, które wysyła ICMP prośba o echo wiadomość, na którą odbiorca ma odpowiedzieć za pomocą protokołu ICMP odpowiedź echa wiadomość. Sygnalizuje odrzuceniu pakietu przez zaporę ogniową, wskazuje na przepełnienie bufora odbiorczego, proponuje lepszą trasę dla kolejnych pakietów w połączeniu i tak dalej. Ten protokół jest zdefiniowany przez kilka dokumentów RFC. RFC777 i RFC792 były pierwszymi, ale wiele innych rozszerzyło i/lub poprawiło protokół.

➨ http://www.faqs.org/rfcs/rfc777.html

➨ http://www.faqs.org/rfcs/rfc792.html

Dla porównania, bufor odbiorczy to mała strefa pamięci przechowująca dane pomiędzy momentem ich przybycia z sieci a momentem, w którym jądro je obsłuży. Jeśli ta strefa jest pełna, nowe dane nie mogą być odbierane, a ICMP sygnalizuje problem, aby emiter mógł zwolnić szybkość transmisji (która w idealnym przypadku powinna osiągnąć równowagę po pewnym czasie).

Należy zauważyć, że chociaż sieć IPv4 może działać bez ICMP, ICMPv6 jest bezwzględnie wymagany dla sieci IPv6, ponieważ łączy w sobie kilka funkcji, które w świecie IPv4 były rozłożone na ICMPv4, Protokół członkostwa w grupie internetowej (IGMP) i Protokół rozpoznawania adresów (ARP). ICMPv6 jest zdefiniowany w RFC4443.

➨ http://www.faqs.org/rfcs/rfc4443.html

Dokumenty

Dokumenty