<Anterior | Conteúdo | Próxima>

Lembre-se de que a exibição de uma janela de terminal da máquina remota também é considerada a exibição de uma imagem.

![]()

10.4.4. O conjunto SSH

10.4.4.1. Introdução

A maioria dos sistemas UNIX e Linux agora executa Secure SHell para deixar de fora os riscos de segurança que vieram com telnet. A maioria dos sistemas Linux executará uma versão do OpenSSH, uma implementação Open Source do protocolo SSH, fornecendo comunicações criptografadas seguras entre hosts não confiáveis em uma rede não confiável. Na configuração padrão, as conexões X são encaminhadas automaticamente, mas portas TCP / IP arbitrárias também podem ser encaminhadas usando um canal seguro.

O ssh o cliente se conecta e se conecta ao nome do host especificado. O usuário deve fornecer sua identidade para a máquina remota, conforme especificado no sshd_config arquivo, que geralmente pode ser encontrado em / etc / ssh. O arquivo de configuração é bastante autoexplicativo e, por padrão, ativa os recursos mais comuns. Se precisar de ajuda, você pode encontrá-la no sshd páginas do manual.

Quando a identidade do usuário é aceita pelo servidor, o servidor executa o comando fornecido ou se conecta à máquina e fornece ao usuário um shell normal na máquina remota. Todas as comunicações com o comando remoto ou shell serão criptografadas automaticamente.

A sessão termina quando o comando ou shell na máquina remota sai e todas as conexões X11 e TCP / IP são fechadas.

Ao conectar-se a um host pela primeira vez, usando qualquer um dos programas incluídos na coleção SSH, você precisa estabelecer a autenticidade desse host e confirmar que deseja se conectar:

lenny ~> blob ssh

A autenticidade do host 'blob (10.0.0.1)' não pode ser estabelecida. A impressão digital RSA é 18: 30: 50: 46: ac: 98: 3c: 93: 1a: 56: 35: 09: 8d: 97: e3: 1d. Tem certeza de que deseja continuar se conectando (sim / não)? sim

Aviso: adicionado permanentemente 'blob, 192.168.30.2' (RSA) à lista de hosts conhecidos.

Último acesso: Sáb 28 Dez 13:29:19 2002 de octarine Este espaço para alugar.

lenny está em ~

lenny ~> blob ssh

A autenticidade do host 'blob (10.0.0.1)' não pode ser estabelecida. A impressão digital RSA é 18: 30: 50: 46: ac: 98: 3c: 93: 1a: 56: 35: 09: 8d: 97: e3: 1d. Tem certeza de que deseja continuar se conectando (sim / não)? sim

Aviso: adicionado permanentemente 'blob, 192.168.30.2' (RSA) à lista de hosts conhecidos.

Último acesso: Sáb 28 Dez 13:29:19 2002 de octarine Este espaço para alugar.

lenny está em ~

É importante que você digite "sim", em três caracteres, não apenas "y". Isso edita o seu ~ / .ssh / known_hosts

arquivo, consulte a Seção 10.4.4.3.

Se você deseja apenas verificar algo em uma máquina remota e, em seguida, obter seu prompt de volta no host local, você pode fornecer os comandos que deseja executar remotamente como argumentos para ssh:

lenny ~> ssh blob quem

senha de jenny @ blob:

raiz | tty2 | Jul | 24 | 07:19 |

Lena | tty3 | Jul | 23 | 22:24 |

Lena | 0: | Jul | 25 | 22:03 |

lenny ~> sem nome -n

magrat.exemplo.com

![]()

10.4.4.2. Encaminhamento X11 e TCP

Se o X11 Encaminhamento a entrada está definida para sim na máquina de destino e o usuário está usando aplicativos X, o DISPLAY variável de ambiente é definida, a conexão com o monitor X11 é automaticamente encaminhada para o lado remoto de tal forma que quaisquer programas X11 iniciados a partir do shell passem pelo canal criptografado, e a conexão com o servidor X real será feita a partir do máquina local. O usuário não deve definir manualmente DISPLAY. O encaminhamento de conexões X11 pode ser configurado na linha de comando ou no sshd arquivo de configuração.

O valor para DISPLAY definido pela ssh irá apontar para a máquina do servidor, mas com um número de exibição maior que zero. Isso é normal e acontece porque ssh cria um procuração Servidor X na máquina servidora (que executa o aplicativo cliente X) para encaminhar as conexões pelo canal criptografado.

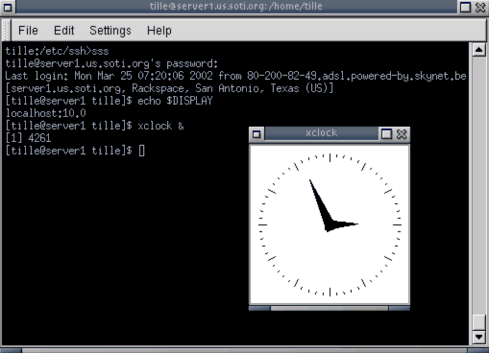

Isso tudo é feito automaticamente, portanto, quando você digita o nome de um aplicativo gráfico, ele é exibido em sua máquina local e não no host remoto. Nós usamos relógio x no exemplo, por se tratar de um pequeno programa geralmente instalado e ideal para teste:

Figura 10-3. Encaminhamento SSH X11

O SSH também configurará automaticamente os dados do Xauthority na máquina do servidor. Para isso, ele irá gerar um cookie de autorização aleatório, armazená-lo em xautoridade no servidor e verifique se todas as conexões encaminhadas carregam esse cookie e substituí-lo pelo cookie real quando a conexão for aberta. O cookie de autenticação real nunca é enviado para a máquina do servidor (e nenhum cookie é enviado diretamente).

O encaminhamento de conexões TCP / IP arbitrárias pelo canal seguro pode ser especificado na linha de comando ou em um arquivo de configuração.

O servidor X

O servidor X

Este procedimento pressupõe que você tenha um servidor X em execução no cliente onde deseja exibir o aplicativo do host remoto. O cliente pode ser de arquitetura e sistema operacional diferentes do host remoto, desde que possa executar um servidor X, como Cygwin (que implementa um servidor X.org para clientes MS Windows e outros) ou Exceed, deve ser possível para configurar uma conexão remota com qualquer máquina Linux ou UNIX.

![]()

10.4.4.3. Autenticação de servidor

O ssh o sistema cliente / servidor mantém e verifica automaticamente um banco de dados contendo as identificações de todos os hosts com os quais já foi usado. As chaves do host são armazenadas em $ HOME / .ssh / known_hosts no diretório inicial do usuário. Além disso, o arquivo / etc / ssh / ssh_known_hosts é verificado automaticamente para hosts conhecidos. Quaisquer novos hosts são adicionados automaticamente ao arquivo do usuário. Se a identificação de um hospedeiro mudar, ssh avisa sobre isso e desativa a autenticação de senha para evitar que um cavalo de Tróia obtenha a senha do usuário.

Outra finalidade desse mecanismo é evitar ataques man-in-the-middle que, de outra forma, poderiam ser usados para contornar a criptografia. Em ambientes onde alta segurança é necessária, sshd pode até ser configurado para evitar logins em máquinas cujas chaves de host foram alteradas ou são desconhecidas.

![]()

10.4.4.4. Cópia remota segura

O conjunto SSH oferece scp como uma alternativa segura para o rcp comando que costumava ser popular quando apenas rsh

existia. scp utiliza ssh para transferência de dados, usa a mesma autenticação e fornece a mesma segurança que ssh. Ao contrário rcp, scp solicitará senhas ou frases secretas se forem necessárias para autenticação:

lenny / var / tmp> scp Schedule.sdc.gz blob: / var / tmp /

senha de lenny @ blob:

Schedule.sdc.gz 100% | ****************************** | 100 KB 00:00

lenny / var / tmp>

lenny / var / tmp> scp Schedule.sdc.gz blob: / var / tmp /

senha de lenny @ blob:

Schedule.sdc.gz 100% | ****************************** | 100 KB 00:00

lenny / var / tmp>

Qualquer nome de arquivo pode conter uma especificação do host e do usuário para indicar que o arquivo deve ser copiado de / para esse host. São permitidas cópias entre dois hosts remotos. Consulte as páginas de informações para obter mais informações.

Se você preferir usar uma interface semelhante a FTP, use Sftp:

lenny / var / tmp> blob sftp Conectando ao blob ... lenny @ senha do blob:

sftp> cd / var / tmp

sftp> obter Sch *

Buscando /var/tmp/Schedule.sdc.gz para Schedule.sdc.gz sftp> tchau

lenny / var / tmp>

lenny / var / tmp> blob sftp Conectando ao blob ... lenny @ senha do blob:

sftp> cd / var / tmp

sftp> obter Sch *

Buscando /var/tmp/Schedule.sdc.gz para Schedule.sdc.gz sftp> tchau

lenny / var / tmp>

Cópia segura ou GUIs de FTP

Cópia segura ou GUIs de FTP

Ainda não se sente confortável com a linha de comando? Experimente os recursos do Konqueror para cópia remota segura ou instale o Putty.

![]()

10.4.4.5. Chaves de autenticação

O ssh-keygen comando gera, gerencia e converte chaves de autenticação para ssh. Ele pode criar chaves RSA para uso pelo protocolo SSH versão 1 e chaves RSA ou DSA para uso pelo protocolo SSH versão 2.

Normalmente, cada usuário que deseja usar SSH com autenticação RSA ou DSA executa isso uma vez para criar a chave de autenticação em $ HOME / .ssh / identity, id_dsa or id_rsa. Além disso, o administrador do sistema pode usar isso para gerar chaves de host para o sistema.

Normalmente, este programa gera a chave e pede um arquivo para armazenar a chave privada. A chave pública é armazenada em um arquivo com o mesmo nome, mas .bar anexado. O programa também pede uma senha. A frase-senha pode estar vazia para indicar que não há frase-senha (as chaves do host devem ter uma frase-senha vazia) ou pode ser uma string de comprimento arbitrário.

Não há como recuperar uma senha longa perdida. Se a frase-senha for perdida ou esquecida, uma nova chave deve ser gerada e copiada para as chaves públicas correspondentes.

Vamos estudar as chaves SSH nos exercícios. Todas as informações podem ser encontradas nas páginas man ou Info.

![]()

Documentação

Documentação