7.4.1. Comportamentul Netfilter

Netfilter folosește patru tabele distincte, care stochează reguli care reglementează trei tipuri de operațiuni pe pachete:

• filtru se referă la regulile de filtrare (acceptarea, refuzul sau ignorarea unui pachet);

• nat (Network Address Translation) se referă la traducerea adreselor sursă sau destinație și a porturilor pachetelor;

• calandru se referă la alte modificări ale pachetelor IP (inclusiv ToS—Tipul serviciului—câmp și opțiuni);

• crud permite alte modificări manuale asupra pachetelor înainte ca acestea să ajungă la sistemul de urmărire a conexiunii.

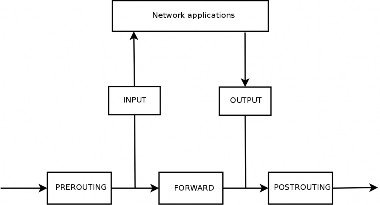

Fiecare tabel conține liste de reguli numite lanţuri. Firewall-ul folosește lanțuri standard pentru a gestiona pachetele în funcție de circumstanțe predefinite. Administratorul poate crea alte lanțuri, care vor fi utilizate numai atunci când sunt trimise de către unul dintre lanțurile standard (direct sau indirect).

filtru masa are trei lanțuri standard:

• INTRARE: se referă la pachetele a căror destinație este firewall-ul însuși;

• REZULTATE: se referă la pachetele emise de firewall;

• REDIRECŢIONA: se referă la pachetele care trec prin firewall (care nu este nici sursa, nici destinația).

nat masa are, de asemenea, trei lanțuri standard:

• PRERUUTARE: pentru a modifica pachetele imediat ce ajung;

• POSTRUTARE: pentru a modifica pachetele atunci când sunt gata să meargă pe drum;

• REZULTATE: pentru a modifica pachetele generate de firewall-ul propriu-zis.

Aceste lanțuri sunt ilustrate în Figura 7.1, „Cum sunt numite lanțurile Netfilter” [pagina 155].

Figura 7.1 Cum netfilter Lanțurile sunt numite

Fiecare lanț este o listă de reguli; fiecare regulă este un set de condiții și o acțiune de efectuat atunci când condițiile sunt îndeplinite. La procesarea unui pachet, firewall-ul scanează lanțul corespunzător, o regulă după alta, iar când sunt îndeplinite condițiile pentru o regulă, acesta sare (de unde -j opțiunea din comenzi) la acțiunea specificată pentru a continua procesarea. Cele mai comune comportamente sunt standardizate și există acțiuni dedicate pentru ei. Efectuarea uneia dintre aceste acțiuni standard întrerupe procesarea lanțului, deoarece soarta pachetelor este deja sigilată (cu excepția unei excepții menționate mai jos). Mai jos sunt enumerate netfilter acțiuni.

• ACCEPT: permiteți pachetului să-și continue drumul.

• RESPINGE: respingeți pachetul cu un pachet de eroare ICMP (Internet Control Message Protocol) (the --respinge-cu tip opțiunea de a iptables determină tipul de eroare de trimis).

• CĂDERE BRUSCA: ștergeți (ignorați) pachetul.

• LOG: jurnal (prin syslogd) un mesaj cu o descriere a pachetului. Rețineți că această acțiune nu întrerupe procesarea, iar execuția lanțului continuă la următoarea regulă, motiv pentru care înregistrarea pachetelor refuzate necesită atât o regulă LOG, cât și o regulă REJECT/DROP. Parametrii comuni asociați cu înregistrarea în jurnal includ:

- --nivel-log, cu valoarea implicită de avertizare, indică syslog nivelul de severitate.

- --log-prefix permite specificarea unui prefix text pentru a diferenția mesajele înregistrate.

- --log-tcp-sequence, --log-tcp-options și --log-ip-options indică date suplimentare care trebuie integrate în mesaj: respectiv, numărul de secvență TCP, opțiunile TCP și opțiunile IP.

• ULOG: înregistrați un mesaj prin ulogd, care poate fi mai bine adaptat și mai eficient decât syslogd pentru tratarea unui număr mare de mesaje; rețineți că această acțiune, ca LOG, de asemenea, întoarce procesarea la următoarea regulă din lanțul de apelare.

• nume_lanț: sari la lantul dat si evalueaza-i regulile.

• A REVENI: întreruperea procesării lanțului curent și revenirea la lanțul apelant; în cazul în care lanțul curent este unul standard, nu există un lanț de apelare, deci acțiunea implicită (definită cu -P opțiunea pentru iptables) se execută în schimb.

• SNAT (doar în nat tabel): aplica Traducere adrese de rețea sursă (SNAT). Opțiunile suplimentare descriu modificările exacte de aplicat, inclusiv --la sursa adresa:port opțiunea, care definește noua adresă IP și/sau portul sursă.

• DNAT (doar în nat tabel): aplica Traducerea adresei rețelei de destinație (DNAT). Opțiunile suplimentare descriu modificările exacte de aplicat, inclusiv --la-destinație adresa:port opțiunea, care definește noua adresă IP și/sau portul de destinație.

• MASCARADĂ (doar în nat tabel): aplica Masqueradarea (un caz special de Sursa NAT).

• REDIRECŢIONA (doar în nat tabel): redirecționează în mod transparent un pachet către un anumit port al firewall-ului însuși; aceasta poate fi folosită pentru a configura un proxy web transparent care funcționează fără configurație pe partea clientului, deoarece clientul crede că se conectează la destinatar, în timp ce comunicările trec de fapt prin proxy. The --la-porturi port (uri) opțiunea indică portul sau intervalul de porturi, unde pachetele ar trebui să fie redirecționate.

Alte acțiuni, în special cele referitoare la calandru tabel, sunt în afara domeniului de aplicare al acestui text. The iptables(8) și ip6tables(8) paginile de manual au o listă cuprinzătoare.

Ce este ICMP? Protocol de mesaje de control pe Internet (ICMP) este protocolul folosit pentru a transmite informații auxiliare privind comunicațiile. Testează conectivitatea la rețea cu ping comandă, care trimite un ICMP cerere de ecou mesaj, la care destinatarul trebuie să răspundă cu un ICMP ecou răspuns mesaj. Semnalizează un firewall care respinge un pachet, indică o depășire într-un buffer de recepție, propune o rută mai bună pentru următoarele pachete din conexiune și așa mai departe. Acest protocol este definit de mai multe documente RFC. RFC777 și RFC792 au fost primele, dar multe altele au extins și/sau revizuit protocolul.

➨ http://www.faqs.org/rfcs/rfc777.html

➨ http://www.faqs.org/rfcs/rfc792.html

Pentru referință, un buffer de recepție este o zonă mică de memorie care stochează date între momentul în care sosește din rețea și momentul în care nucleul le gestionează. Dacă această zonă este plină, nu pot fi primite date noi, iar ICMP semnalează problema, astfel încât emițătorul să își poată încetini rata de transfer (care ar trebui, în mod ideal, să atingă un echilibru după ceva timp).

Rețineți că, deși o rețea IPv4 poate funcționa fără ICMP, ICMPv6 este strict necesar pentru o rețea IPv6, deoarece combină mai multe funcții care au fost, în lumea IPv4, răspândite în ICMPv4, Protocolul de membru al grupului de Internet (IGMP) și Protocolul de rezoluție a adresei (ARP). ICMPv6 este definit în RFC4443.

➨ http://www.faqs.org/rfcs/rfc4443.html

Ce este ICMP? Protocol de mesaje de control pe Internet (ICMP) este protocolul folosit pentru a transmite informații auxiliare privind comunicațiile. Testează conectivitatea la rețea cu ping comandă, care trimite un ICMP cerere de ecou mesaj, la care destinatarul trebuie să răspundă cu un ICMP ecou răspuns mesaj. Semnalizează un firewall care respinge un pachet, indică o depășire într-un buffer de recepție, propune o rută mai bună pentru următoarele pachete din conexiune și așa mai departe. Acest protocol este definit de mai multe documente RFC. RFC777 și RFC792 au fost primele, dar multe altele au extins și/sau revizuit protocolul.

➨ http://www.faqs.org/rfcs/rfc777.html

➨ http://www.faqs.org/rfcs/rfc792.html

Pentru referință, un buffer de recepție este o zonă mică de memorie care stochează date între momentul în care sosește din rețea și momentul în care nucleul le gestionează. Dacă această zonă este plină, nu pot fi primite date noi, iar ICMP semnalează problema, astfel încât emițătorul să își poată încetini rata de transfer (care ar trebui, în mod ideal, să atingă un echilibru după ceva timp).

Rețineți că, deși o rețea IPv4 poate funcționa fără ICMP, ICMPv6 este strict necesar pentru o rețea IPv6, deoarece combină mai multe funcții care au fost, în lumea IPv4, răspândite în ICMPv4, Protocolul de membru al grupului de Internet (IGMP) și Protocolul de rezoluție a adresei (ARP). ICMPv6 este definit în RFC4443.

➨ http://www.faqs.org/rfcs/rfc4443.html

Documentație

Documentație