7.4.1. Netfiltre Davranışı

Netfilter, paketler üzerinde üç tür işlemi düzenleyen kuralları saklayan dört farklı tablo kullanır:

• filtre filtreleme kurallarıyla (bir paketin kabul edilmesi, reddedilmesi veya yok sayılması) ilgilidir;

• nat (Ağ Adresi Çevirisi), kaynak veya hedef adreslerin ve paket bağlantı noktalarının çevirisiyle ilgilidir;

• bozmak IP paketlerindeki diğer değişikliklerle ilgilidir (ToS dahil)Servis tipi—alan ve seçenekler);

• çiğ paketler bağlantı izleme sistemine ulaşmadan önce diğer manuel değişikliklere izin verir.

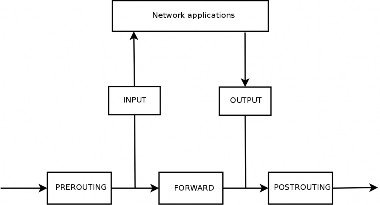

Her tablo, adı verilen kuralların listesini içerir. zincirler. Güvenlik duvarı, paketleri önceden tanımlanmış koşullara göre işlemek için standart zincirler kullanır. Yönetici, yalnızca standart zincirlerden biri (doğrudan veya dolaylı olarak) tarafından referans verildiğinde kullanılacak başka zincirler oluşturabilir.

The filtre Tablonun üç standart zinciri vardır:

• GİRİŞ: hedefi güvenlik duvarının kendisi olan paketlerle ilgilidir;

• ÇIKTI: Güvenlik duvarı tarafından yayılan paketlerle ilgilidir;

• İLERİ: Güvenlik duvarından geçen paketlerle ilgilidir (ki bu onların ne kaynağı ne de hedefidir).

The nat tablonun ayrıca üç standart zinciri vardır:

• ÖN YÖNLENDİRME: Paketleri gelir gelmez değiştirmek;

• SONRASI: yola çıkmaya hazır olduklarında paketleri değiştirmek için;

• ÇIKTI: Güvenlik duvarının kendisi tarafından oluşturulan paketleri değiştirmek için.

Bu zincirler Şekil 7.1'de gösterilmektedir, “Netfilter Zincirleri Nasıl Adlandırılır?” [sayfa 155].

Şekil 7.1 Ne kadar ağ filtresi Zincirlere Denir

Her zincir bir kurallar listesidir; Her kural bir dizi koşuldan ve koşullar karşılandığında gerçekleştirilecek bir eylemden oluşur. Bir paketi işlerken, güvenlik duvarı uygun zinciri bir kuraldan diğerine tarar ve bir kuralın koşulları karşılandığında atlar (dolayısıyla -j İşleme devam etmek için komutlardaki seçenek) belirtilen eyleme gidin. En yaygın davranışlar standartlaştırılmıştır ve bunlara özel eylemler mevcuttur. Paketlerin kaderi zaten mühürlendiğinden (aşağıda belirtilen bir istisna dışında), bu standart eylemlerden birinin gerçekleştirilmesi zincirin işlenmesini kesintiye uğratır. Aşağıda listelenenler ağ filtresi eylemler.

• KABUL: paketin yoluna devam etmesine izin verin.

• REDDET: İnternet kontrol mesajı protokolü (ICMP) hata paketiyle paketi reddedin ( --reddet-ile tip seçeneği iptables gönderilecek hatanın türünü belirler).

• DAMLA: paketi silin (yoksayın).

• LOG: günlük (üzerinden syslogd'nin) paketin açıklamasını içeren bir mesaj. Bu eylemin işlemeyi kesintiye uğratmadığını ve zincirin yürütülmesinin bir sonraki kuralda devam ettiğini, bu nedenle reddedilen paketlerin günlüğe kaydedilmesinin hem LOG hem de REJECT/DROP kuralını gerektirdiğini unutmayın. Günlüğe kaydetmeyle ilgili ortak parametreler şunları içerir:

- --log-seviyesi, varsayılan değerle uyarı, şunu belirtir: syslog şiddet seviyesi.

- --log-ön eki Günlüğe kaydedilen iletiler arasında ayrım yapmak için bir metin öneki belirtmenize olanak tanır.

- --log-tcp-sequence, --log-tcp-options ve --log-ip-options mesaja entegre edilecek ekstra verileri belirtir: sırasıyla TCP sıra numarası, TCP seçenekleri ve IP seçenekleri.

• ULOG: aracılığıyla bir mesaj kaydedin Ulogdolduğundan daha iyi uyarlanabilir ve daha verimli olabilir. syslogd'nin çok sayıda mesajın işlenmesi için; LOG gibi bu eylemin de işlemeyi çağıran zincirdeki bir sonraki kurala döndürdüğünü unutmayın.

• zincir_adı: verilen zincire atlayın ve kurallarını değerlendirin.

• DÖNÜŞ: mevcut zincirin işlenmesini keser ve çağıran zincire geri döner; Geçerli zincirin standart bir zincir olması durumunda, çağıran bir zincir yoktur, dolayısıyla varsayılan eylem (ile tanımlanan) -P için seçenek iptables) bunun yerine yürütülür.

• Snat (yalnızca nat tablo): uygula Kaynak Ağ Adresi Çevirisi (SNAT). Ekstra seçenekler, uygulanacak değişiklikleri tam olarak açıklar. --kaynağa-kaynağa adres:Liman Yeni kaynak IP adresini ve/veya bağlantı noktasını tanımlayan seçenek.

• DTA (yalnızca nat tablo): uygula Hedef Ağ Adresi Çevirisi (DNAT). Ekstra seçenekler, uygulanacak değişiklikleri tam olarak açıklar; --hedefe-hedefe adres:Liman Yeni hedef IP adresini ve/veya bağlantı noktasını tanımlayan seçenek.

• maskeli balo (yalnızca nat tablo): uygula Masquerading (özel bir durum Kaynak NAT).

• YÖNLENDİRME (yalnızca nat tablo): bir paketi güvenlik duvarının belirli bir bağlantı noktasına şeffaf bir şekilde yönlendirir; bu, müşteri tarafında herhangi bir yapılandırma olmadan çalışan şeffaf bir web proxy'si oluşturmak için kullanılabilir, çünkü müşteri, alıcıya bağlandığını düşünürken iletişimler gerçekte proxy üzerinden geçer. --to-portlar liman(lar) seçeneği, paketlerin yeniden yönlendirilmesi gereken bağlantı noktasını veya bağlantı noktası aralığını belirtir.

Diğer eylemler, özellikle aşağıdakilerle ilgili olanlar: bozmak tablo bu metnin kapsamı dışındadır. iptables(8) ve ip6tables(8) man sayfalarının kapsamlı bir listesi vardır.

ICMP nedir? İnternet Kontrolü Mesaj Protokolü (ICMP), iletişimlerde yardımcı bilgilerin iletilmesi için kullanılan protokoldür. Ağ bağlantısını test eder ping ICMP gönderen komut yankı isteği alıcının bir ICMP ile yanıtlaması gereken mesaj yankı yanıtı İleti. Bir paketi reddeden güvenlik duvarına sinyal verir, alma arabelleğindeki taşmayı belirtir, bağlantıdaki sonraki paketler için daha iyi bir yol önerir vb. Bu protokol çeşitli RFC belgeleriyle tanımlanır. RFC777 ve RFC792 ilkleriydi, ancak birçokları protokolü genişletti ve/veya revize etti.

➨ http://www.faqs.org/rfcs/rfc777.html

➨ http://www.faqs.org/rfcs/rfc792.html

Referans olarak, alma arabelleği, ağdan geldiği zaman ile çekirdeğin onu işlediği zaman arasında veriyi depolayan küçük bir bellek bölgesidir. Bu bölge doluysa, yeni veriler alınamaz ve ICMP, yayıcının aktarım hızını yavaşlatabilmesi için sorunu işaret eder (ideal olarak bir süre sonra dengeye ulaşması gerekir).

Bir IPv4 ağı ICMP olmadan çalışabilse de, ICMPv6'nın bir IPv6 ağı için kesinlikle gerekli olduğunu unutmayın, çünkü IPv4 dünyasında ICMPv4'e yayılmış çeşitli işlevleri birleştirir. İnternet Grubu Üyelik Protokolü (IGMP) ve Adres Çözümleme Protokolü (ARP). ICMPv6, RFC4443'te tanımlanmıştır.

➨ http://www.faqs.org/rfcs/rfc4443.html

ICMP nedir? İnternet Kontrolü Mesaj Protokolü (ICMP), iletişimlerde yardımcı bilgilerin iletilmesi için kullanılan protokoldür. Ağ bağlantısını test eder ping ICMP gönderen komut yankı isteği alıcının bir ICMP ile yanıtlaması gereken mesaj yankı yanıtı İleti. Bir paketi reddeden güvenlik duvarına sinyal verir, alma arabelleğindeki taşmayı belirtir, bağlantıdaki sonraki paketler için daha iyi bir yol önerir vb. Bu protokol çeşitli RFC belgeleriyle tanımlanır. RFC777 ve RFC792 ilkleriydi, ancak birçokları protokolü genişletti ve/veya revize etti.

➨ http://www.faqs.org/rfcs/rfc777.html

➨ http://www.faqs.org/rfcs/rfc792.html

Referans olarak, alma arabelleği, ağdan geldiği zaman ile çekirdeğin onu işlediği zaman arasında veriyi depolayan küçük bir bellek bölgesidir. Bu bölge doluysa, yeni veriler alınamaz ve ICMP, yayıcının aktarım hızını yavaşlatabilmesi için sorunu işaret eder (ideal olarak bir süre sonra dengeye ulaşması gerekir).

Bir IPv4 ağı ICMP olmadan çalışabilse de, ICMPv6'nın bir IPv6 ağı için kesinlikle gerekli olduğunu unutmayın, çünkü IPv4 dünyasında ICMPv4'e yayılmış çeşitli işlevleri birleştirir. İnternet Grubu Üyelik Protokolü (IGMP) ve Adres Çözümleme Protokolü (ARP). ICMPv6, RFC4443'te tanımlanmıştır.

➨ http://www.faqs.org/rfcs/rfc4443.html

Dökümanlar

Dökümanlar