7.4.1. Netfiltergedrag

Netfilter gebruikt vier verschillende tabellen, waarin regels zijn opgeslagen die drie soorten bewerkingen op pakketten reguleren:

• filter betreft filterregels (een pakket accepteren, weigeren of negeren);

• nat (Network Address Translation) betreft de vertaling van bron- of bestemmingsadressen en poorten van pakketten;

• mangrove betreft overige wijzigingen aan de IP-pakketten (waaronder de ToS—Type dienst—veld en opties);

• rauw staat andere handmatige wijzigingen aan pakketten toe voordat ze het systeem voor het volgen van verbindingen bereiken.

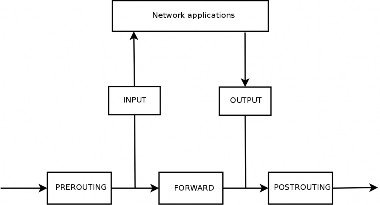

Elke tabel bevat lijsten met regels genaamd ketens. De firewall gebruikt standaardketens om pakketten af te handelen op basis van vooraf gedefinieerde omstandigheden. De beheerder kan andere ketens aanmaken, die alleen worden gebruikt wanneer ze worden doorverwezen door een van de standaardketens (direct of indirect).

De filter tafel heeft drie standaard kettingen:

• INVOER: betreft pakketten waarvan de bestemming de firewall zelf is;

• OUTPUT: betreft pakketten die door de firewall worden uitgezonden;

• FORWARD: betreft pakketten die door de firewall gaan (wat noch hun bron noch hun bestemming is).

De nat tafel heeft ook drie standaard kettingen:

• PREROUTING: om pakketten te wijzigen zodra ze aankomen;

• POSTROUTING: om pakketten aan te passen wanneer ze klaar zijn om verder te gaan;

• OUTPUT: om pakketten te wijzigen die door de firewall zelf zijn gegenereerd.

Deze ketens worden geïllustreerd in figuur 7.1, “Hoe netfilterketens worden genoemd” [pagina 155].

Figuur 7.1 Hoe netfilter Kettingen worden genoemd

Elke keten is een lijst met regels; elke regel is een reeks voorwaarden en een actie die moet worden uitgevoerd wanneer aan de voorwaarden is voldaan. Bij het verwerken van een pakket scant de firewall de juiste keten, de ene regel na de andere, en wanneer aan de voorwaarden voor de ene regel is voldaan, springt hij (vandaar de -j optie in de opdrachten) naar de opgegeven actie om door te gaan met verwerken. De meest voorkomende gedragingen zijn gestandaardiseerd en er bestaan speciale acties voor. Het nemen van een van deze standaardacties onderbreekt de verwerking van de keten, aangezien het lot van het pakket al is verzegeld (behoudens een uitzondering die hieronder wordt vermeld). Hieronder staan de netfilter acties.

• ACCEPTEREN: laat het pakket zijn gang gaan.

• WEIGEREN: weiger het pakket met een ICMP-foutpakket (Internet Control Message Protocol) (het --weigeren-met type dan: optie van iptables bepaalt het type fout dat moet worden verzonden).

• DROP: verwijder (negeer) het pakket.

• LOG:log (via syslogd) een bericht met een beschrijving van het pakket. Merk op dat deze actie de verwerking niet onderbreekt en dat de uitvoering van de keten doorgaat bij de volgende regel. Daarom is voor het loggen van geweigerde pakketten zowel een LOG- als een REJECT/DROP-regel vereist. Algemene parameters die verband houden met logboekregistratie zijn onder meer:

- --Log niveau, met standaardwaarde waarschuwing, geeft de syslog ernst niveau.

- --log-voorvoegsel maakt het mogelijk om een tekstvoorvoegsel op te geven om onderscheid te maken tussen gelogde berichten.

- --log-tcp-sequence, --log-tcp-options en --log-ip-options geven extra gegevens aan die in het bericht moeten worden geïntegreerd: respectievelijk het TCP-volgnummer, TCP-opties en IP-opties.

• ULOG: log een bericht in via ulogd, die beter kan worden aangepast en efficiënter dan syslogd voor het afhandelen van grote aantallen berichten; merk op dat deze actie, net als LOG, ook de verwerking terugstuurt naar de volgende regel in de oproepende keten.

• ketennaam: spring naar de gegeven keten en evalueer de regels ervan.

• RETURN: onderbreek de verwerking van de huidige keten en keer terug naar de oproepende keten; in het geval dat de huidige keten een standaardketen is, is er geen aanroepende keten, dus de standaardactie (gedefinieerd met de -P optie om iptables) wordt in plaats daarvan uitgevoerd.

• SNAT (alleen in de nat tafel): toepassen Bronnetwerkadresvertaling (SNAT). Extra opties beschrijven de exacte toe te passen wijzigingen, inclusief de --naar-bron adres:port optie, die het nieuwe bron-IP-adres en/of poort definieert.

• DTA (alleen in de nat tafel): toepassen Bestemmingsnetwerkadresvertaling (DNAT). Extra opties beschrijven de exacte wijzigingen die moeten worden aangebracht, inclusief de --naar-bestemming adres:port optie, die het nieuwe bestemmings-IP-adres en/of poort definieert.

• MASQUERADE (alleen in de nat tafel): toepassen masquerading (een speciaal geval van Bron NAT).

• REDIRECT (alleen in de nat tabel): een pakket op transparante wijze omleiden naar een bepaalde poort van de firewall zelf; dit kan worden gebruikt om een transparante webproxy op te zetten die werkt zonder configuratie aan de clientzijde, aangezien de client denkt dat hij verbinding maakt met de ontvanger, terwijl de communicatie in werkelijkheid via de proxy verloopt. De --naar-poorten poort(en) optie geeft de poort of het poortbereik aan waarnaar de pakketten moeten worden omgeleid.

Andere acties, met name die met betrekking tot de mangrove tabel, vallen buiten het bestek van deze tekst. De iptables(8) en ip6tabellen(8) man-pagina's hebben een uitgebreide lijst.

Wat is ICMP? Internet Controle Bericht Protocol (ICMP) is het protocol dat wordt gebruikt om aanvullende informatie over communicatie te verzenden. Het test de netwerkconnectiviteit met de ping commando, dat een ICMP verzendt echo verzoek bericht, dat de ontvanger moet beantwoorden met een ICMP echo antwoord bericht. Het signaleert een firewall die een pakket weigert, geeft een overflow aan in een ontvangstbuffer, stelt een betere route voor voor de volgende pakketten in de verbinding, enzovoort. Dit protocol wordt gedefinieerd door verschillende RFC-documenten. RFC777 en RFC792 waren de eersten, maar vele anderen hebben het protocol uitgebreid en/of herzien.

➨ http://www.faqs.org/rfcs/rfc777.html

➨ http://www.faqs.org/rfcs/rfc792.html

Ter referentie: een ontvangstbuffer is een kleine geheugenzone waarin gegevens worden opgeslagen tussen het moment dat het van het netwerk aankomt en het moment dat de kernel het verwerkt. Als deze zone vol is, kunnen er geen nieuwe gegevens worden ontvangen en signaleert ICMP het probleem, zodat de zender zijn overdrachtssnelheid kan vertragen (die idealiter na enige tijd een evenwicht zou moeten bereiken).

Merk op dat hoewel een IPv4-netwerk kan werken zonder ICMP, ICMPv6 strikt vereist is voor een IPv6-netwerk, aangezien het verschillende functies combineert die in de IPv4-wereld verspreid waren over ICMPv4, Protocol voor het lidmaatschap van een internetgroep (IGMP), en Protocol voor adresresolutie (ARP). ICMPv6 is gedefinieerd in RFC4443.

➨ http://www.faqs.org/rfcs/rfc4443.html

Wat is ICMP? Internet Controle Bericht Protocol (ICMP) is het protocol dat wordt gebruikt om aanvullende informatie over communicatie te verzenden. Het test de netwerkconnectiviteit met de ping commando, dat een ICMP verzendt echo verzoek bericht, dat de ontvanger moet beantwoorden met een ICMP echo antwoord bericht. Het signaleert een firewall die een pakket weigert, geeft een overflow aan in een ontvangstbuffer, stelt een betere route voor voor de volgende pakketten in de verbinding, enzovoort. Dit protocol wordt gedefinieerd door verschillende RFC-documenten. RFC777 en RFC792 waren de eersten, maar vele anderen hebben het protocol uitgebreid en/of herzien.

➨ http://www.faqs.org/rfcs/rfc777.html

➨ http://www.faqs.org/rfcs/rfc792.html

Ter referentie: een ontvangstbuffer is een kleine geheugenzone waarin gegevens worden opgeslagen tussen het moment dat het van het netwerk aankomt en het moment dat de kernel het verwerkt. Als deze zone vol is, kunnen er geen nieuwe gegevens worden ontvangen en signaleert ICMP het probleem, zodat de zender zijn overdrachtssnelheid kan vertragen (die idealiter na enige tijd een evenwicht zou moeten bereiken).

Merk op dat hoewel een IPv4-netwerk kan werken zonder ICMP, ICMPv6 strikt vereist is voor een IPv6-netwerk, aangezien het verschillende functies combineert die in de IPv4-wereld verspreid waren over ICMPv4, Protocol voor het lidmaatschap van een internetgroep (IGMP), en Protocol voor adresresolutie (ARP). ICMPv6 is gedefinieerd in RFC4443.

➨ http://www.faqs.org/rfcs/rfc4443.html

Documentatie

Documentatie