This is the Linux app named 360-FAAR Firewall Analysis Audit Repair whose latest release can be downloaded as 360AnalyticsLtd-0.6.3.zip. It can be run online in the free hosting provider OnWorks for workstations.

Download and run online this app named 360-FAAR Firewall Analysis Audit Repair with OnWorks for free.

Follow these instructions in order to run this app:

- 1. Downloaded this application in your PC.

- 2. Enter in our file manager https://www.onworks.net/myfiles.php?username=XXXXX with the username that you want.

- 3. Upload this application in such filemanager.

- 4. Start the OnWorks Linux online or Windows online emulator or MACOS online emulator from this website.

- 5. From the OnWorks Linux OS you have just started, goto our file manager https://www.onworks.net/myfiles.php?username=XXXXX with the username that you want.

- 6. Download the application, install it and run it.

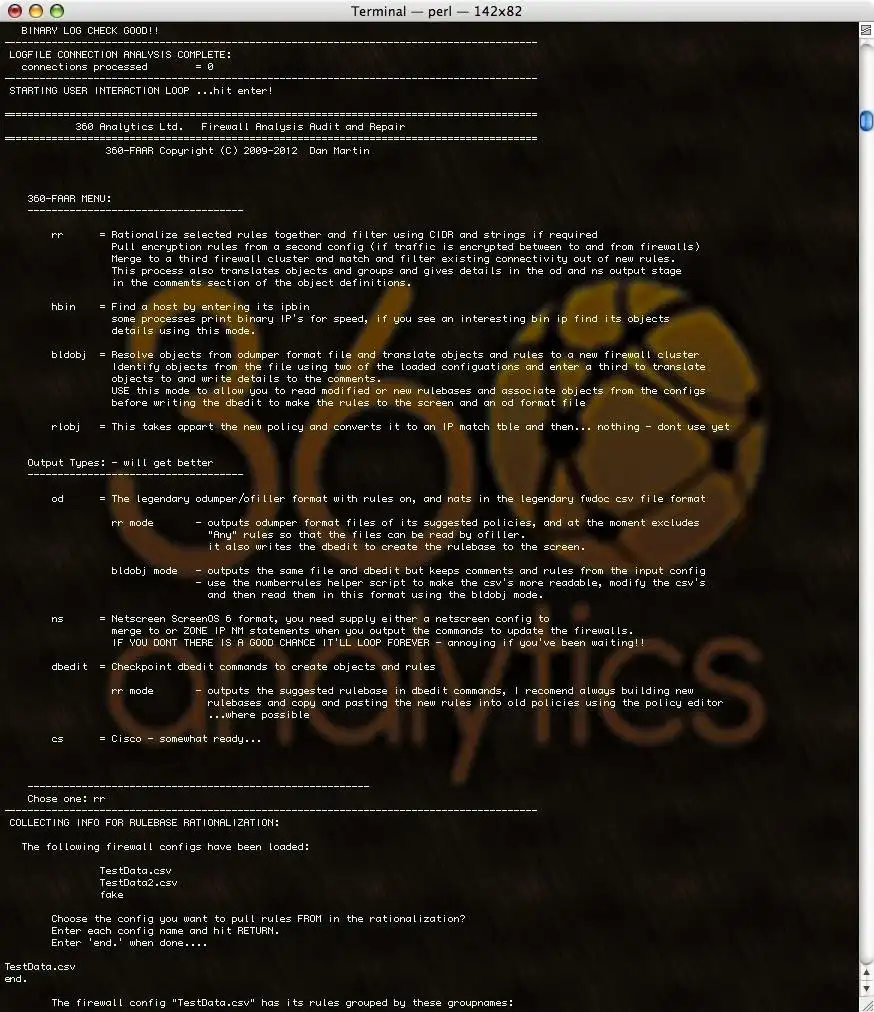

SCREENSHOTS

Ad

360-FAAR Firewall Analysis Audit Repair

DESCRIPTION

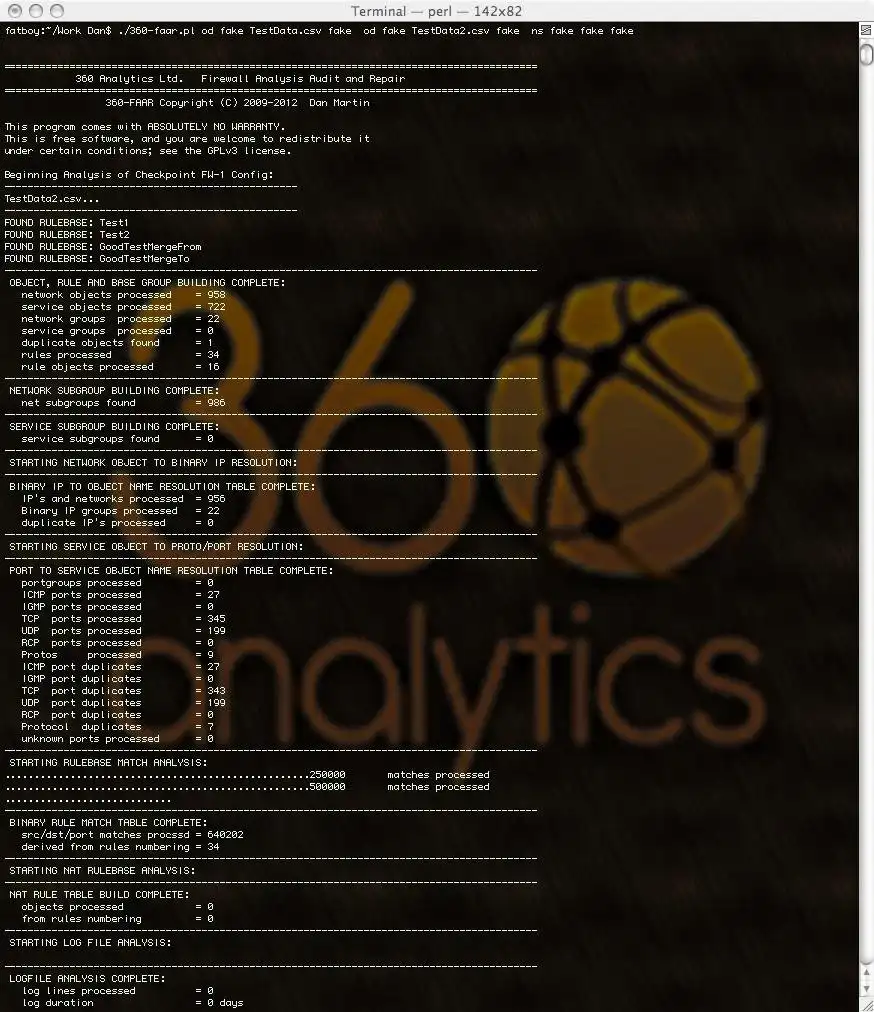

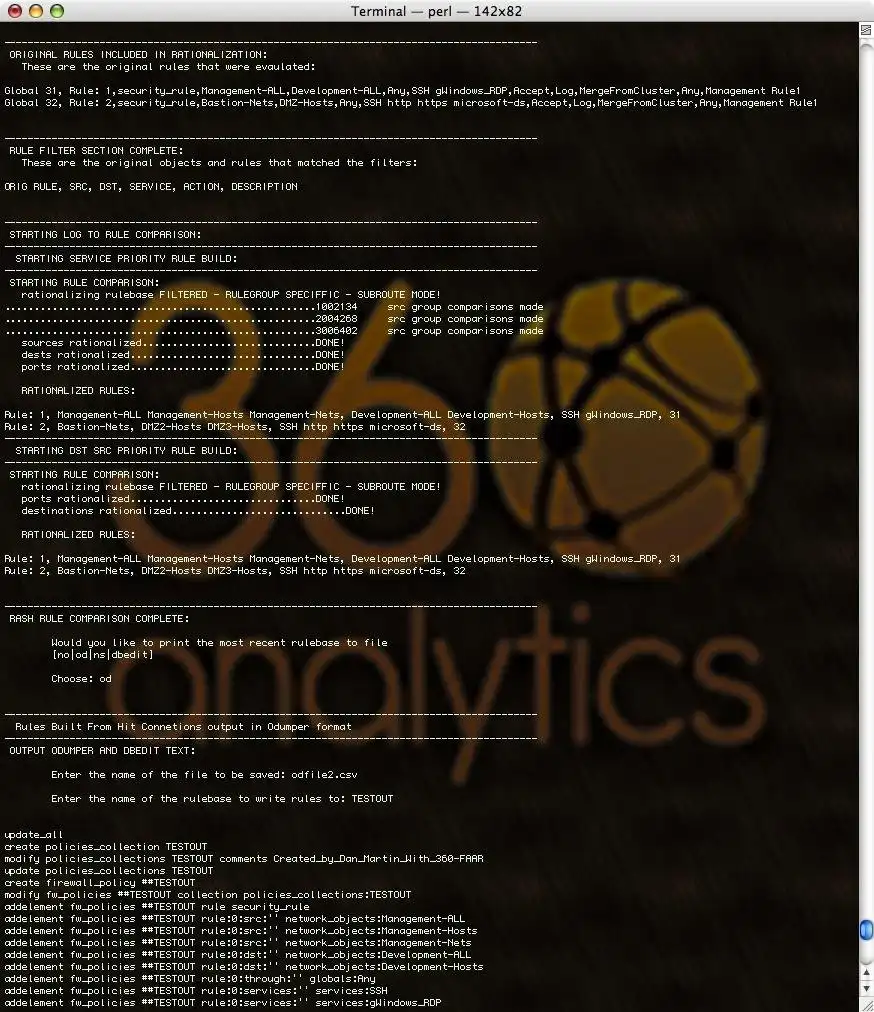

360-FAAR (Firewall Analysis Audit and Repair) is an offline, command line, firewall policy manipulation tool to filter, compare to logs, merge, translate and output firewall commands for new policies, in Checkpoint dbedit, Cisco ASA or ScreenOS commands, and its one file!Read Policy and Logs for:

Checkpoint FW1 (in odumper.csv / logexport format),

Netscreen ScreenOS (in get config / syslog format),

Cisco ASA (show run / syslog format),

360-FAAR compares firewall policies and uses CIDR and text filters to split rulebases / policies into target sections and identify connectivity for further analysis.

360-FAAR supports, policy to log association, object translation, rulebase reordering and simplification, rule moves and duplicate matching automatically. Allowing you to move rules to where you need them.

Build new rulebases from scratch with a single 'any' rule and log files, with the 'res' and 'name' options.

Switch into DROPS mode to analyse drop log entries.

Features

- WRITTEN IN SIMPLE Perl - NEEDS ONLY STANDARD MODULES - IS ONE FILE

- .

- Build new rulebases from scratch with a single 'any' rule and log files.

- Resolve names using reverse name lookups (DNS optional whois) in new 'name' resolution mode

- Read many log files by specifying the directory and an optional regex to match names.

- Switch the processing into DROPS mode and process drop log entries for further analysis.

- Output pre processed logs in JSON and read later and process more logs into the same config.

- Easy to Use Menu Driven Text Interface

- Capable of manipulating tens of thousands of rules, objects and groups

- Handles infinitely deep groups

- Handles Circular Groups and Nested Circular Groups

- Capable of CIDR filtering connectivity in/out of policy rulebases.

- Capable of merging rulebases.

- Identifies existing connectivity in rulebases and policies

- Automatically performs cleanup if a log file is provided.

- Keeps DR connecitvity via any text or IP tag

- Encryption rules can be added during policy moves to remove the "merge from" rules for traffic that would be encrypted by the time it reached the firewall on which the "merge to" policy is to be installed - sounds complicated but its not in practice - apropriate ike and esp rules should be added manually

- Runs consistency checks on its own objects and rule definitions

- EASY TO EXECUTE:

- ./360-faar.pl od=|ns=|cs=configfile[,logfile[,natsfile]]

- od = object dumper format config, logexported logs, fwdoc format nat rules csv

- ns = screenos6 format config - nats are included in policy, syslog format logs, fwdoc format nats can be used though

- cs = cisco ASA format config, cisco asa syslog file, fwdoc format nat rules

- OUTPUT TYPES:

- od = output an odumper/ofiller format config to file, and print the dbedit for the rulebase creation to screen

- ns = outputs netscreen screenos6 objects and policies (requires a netscreen config or zone info)

- cs = cisco asa format config

- By default 360-FAAR can process as many configurations as you have memory for

- Make an empty file called "fake" and and use this as the file name for configs with fwdoc format nats but no log files.

- Log file headders in fw1 logexported logs are found automatically so many files can be cated together

- Inline Syslog / file headders (possibly from cat) are automatically recognised and handled appropriately.

- FUTHER PROCESSING AND MANUAL EDITING:

- Output odumper/ofiller format files and make them more readable (watchout for spaces in names) using the numberrules helper script

- Edit these csv's in Openoffice or Excell using any of the object or group definitions from the three loaded configs.

- You can then use this file as a template to translate to many different firewalls using the 'bldobjs' mode

- Use the helper scripts to resolve names further and translate firewall objects to names

Audience

Telecommunications Industry, System Administrators, Auditors, Security Professionals, Security

User interface

Console/Terminal, Command-line

Programming Language

Perl

Database Environment

Project is a relational object mapper

This is an application that can also be fetched from https://sourceforge.net/projects/faar/. It has been hosted in OnWorks in order to be run online in an easiest way from one of our free Operative Systems.